Contents

- Hardware Hacking Là Gì?

- 6 Phương Pháp Phổ Biến Mà Hacker Sử Dụng Để Hack Phần Cứng

- 1. Fault Injection

- 2. Side-Channel Attacks

- 3. Patching vào Mạch Điện hoặc Cổng JTAG

- 4. Sử Dụng Logic Analyzer

- 5. Thay Thế Các Thành Phần

- 6. Trích Xuất Memory Dump

- Bạn Có Nên Lo Lắng Về Hardware Hacking?

- 1. Hardware hacking có khó hơn phần mềm không?

- 2. Làm thế nào để bảo vệ thiết bị của tôi khỏi hardware hacking?

- 3. Các nhà sản xuất thiết bị làm gì để ngăn chặn hardware hacking?

- 4. Tại sao hacker lại nhắm vào phần cứng?

- 5. Có cách nào để phát hiện hardware hacking không?

- 6. Firmware có vai trò gì trong bảo mật phần cứng?

- 7. Tôi có nên lo lắng về hardware hacking nếu tôi chỉ là người dùng thông thường?

- Kết Luận

Trong thế giới công nghệ hiện đại, khi nhắc đến việc bị hack, phần mềm thường là thứ đầu tiên chúng ta nghĩ đến. Điều này hoàn toàn dễ hiểu vì phần mềm chính là “bộ não” của các thiết bị hiện đại. Tuy nhiên, bảo mật phần cứng cũng đóng vai trò quan trọng không kém. Bài viết này sẽ giúp bạn hiểu rõ hơn về hardware hacking và cách bảo vệ thiết bị của mình khỏi những mối đe dọa này.

Hardware Hacking Là Gì?

Hardware hacking là việc khai thác lỗ hổng bảo mật của các thành phần vật lý của thiết bị. Khác với việc hack phần mềm, người tấn công cần phải có mặt tại hiện trường và tiếp cận trực tiếp thiết bị mục tiêu để thực hiện. Các công cụ cần thiết để xâm nhập thiết bị có thể là phần cứng, phần mềm hoặc kết hợp cả hai, tùy thuộc vào mục tiêu của họ.

Tại sao hacker lại nhắm vào phần cứng? Lý do chính là vì phần cứng thường ít khả năng chống cự hơn và mẫu thiết bị không thay đổi theo thời gian. Ví dụ, không có nâng cấp phần cứng cho các máy chơi game Xbox sau khi phát hành. Một hacker thành công trong việc hack phần cứng Xbox 360 có thể tiếp tục hoạt động cho đến khi Microsoft phát hành thế hệ console mới với bảo mật tốt hơn. Điều này cũng áp dụng cho tất cả các thiết bị khác như laptop, điện thoại, camera an ninh, TV thông minh, router và thiết bị IoT.

Bạn bè chơi trò chơi điện tử

Bạn bè chơi trò chơi điện tử

Tuy nhiên, sự bất biến tương đối của phần cứng sau khi sản xuất không có nghĩa là chúng dễ bị tấn công ngay lập tức. Các nhà sản xuất thiết bị sử dụng các thành phần – đáng chú ý nhất là các chipset bảo mật – để đảm bảo thiết bị của họ vẫn chống chịu được hầu hết các cuộc tấn công trong thời gian dài. Phần cứng cũng có firmware (cơ bản là phần mềm được thiết kế riêng cho phần cứng) được cập nhật thường xuyên để đảm bảo thiết bị của bạn tương thích với phần mềm mới nhất dù các thành phần đã cũ. Các bản cập nhật firmware cũng giúp phần cứng chống lại các phương pháp hack phần cứng phổ biến.

Để hiểu rõ hơn về firmware, hãy tưởng tượng bạn phải mua một máy chơi game mới mỗi khi có loại trò chơi mới. Điều này không chỉ rất khó chịu mà còn tốn kém. Cuối cùng, bạn sẽ xem xét việc mua một máy chơi game tương thích với cả trò chơi cũ và mới hoặc chỉ cần một bản sửa lỗi nhỏ để tương thích toàn diện. Đối với nhà sản xuất, điều này có nghĩa là họ phải dự đoán trước các thế hệ trò chơi sau và tạo ra các máy chơi game có thể chạy chúng một cách hoàn hảo. Hoặc ít nhất, các thành phần phải tương thích với các bản phát hành trò chơi trong tương lai đủ lâu để việc mua máy chơi game trở thành một khoản đầu tư khôn ngoan.

6 Phương Pháp Phổ Biến Mà Hacker Sử Dụng Để Hack Phần Cứng

Cậu bé hàn mạch điện tử

Cậu bé hàn mạch điện tử

Hardware hacking là một quá trình rất thực tế: hacker cần phải sở hữu, xử lý hoặc ở trong phạm vi vật lý của thiết bị mà họ muốn hack. Các phương pháp phổ biến mà hacker sử dụng bao gồm mở thiết bị, cắm công cụ ngoài vào cổng, đặt thiết bị vào điều kiện khắc nghiệt hoặc sử dụng phần mềm đặc biệt. Dưới đây là các cách phổ biến mà hacker hack phần cứng.

1. Fault Injection

Fault injection là hành động gây căng thẳng cho phần cứng để phơi bày lỗ hổng hoặc tạo ra lỗi có thể bị khai thác. Điều này có thể đạt được bằng nhiều cách, bao gồm ép xung CPU, đập DRAM, giảm điện áp GPU hoặc ngắn mạch. Mục tiêu là gây căng thẳng đủ mạnh để kích hoạt các cơ chế bảo vệ không hoạt động như thiết kế. Sau đó, hacker có thể khai thác việc khởi động lại hệ thống, vượt qua giao thức và đánh cắp dữ liệu nhạy cảm.

2. Side-Channel Attacks

Một cuộc tấn công kênh bên cơ bản là khai thác cách thức hoạt động của thiết bị. Khác với các cuộc tấn công fault injection, hacker không cần phải gây căng thẳng. Họ chỉ cần quan sát những gì làm cho hệ thống hoạt động, cách nó hoạt động và chính xác điều gì xảy ra khi nó hoạt động hoặc không hoạt động. Bạn có thể nghĩ về loại tấn công này như việc tìm kiếm dấu hiệu của bạn bè trong trò chơi; Insider đã báo cáo cách huyền thoại quần vợt Andre Agassi đã học cách đánh bại Boris Becker bằng cách quan sát lưỡi của Becker để đoán hướng giao bóng của anh ta.

Các cuộc tấn công kênh bên có thể dưới dạng đo thời gian thực hiện chương trình, đo phản hồi âm thanh từ các lần thực hiện thất bại hoặc đo lượng điện năng mà thiết bị tiêu thụ khi thực hiện một thao tác cụ thể. Hacker sau đó có thể sử dụng các dấu hiệu này để đoán giá trị hoặc loại dữ liệu được xử lý.

3. Patching vào Mạch Điện hoặc Cổng JTAG

Bên trong máy móc

Bên trong máy móc

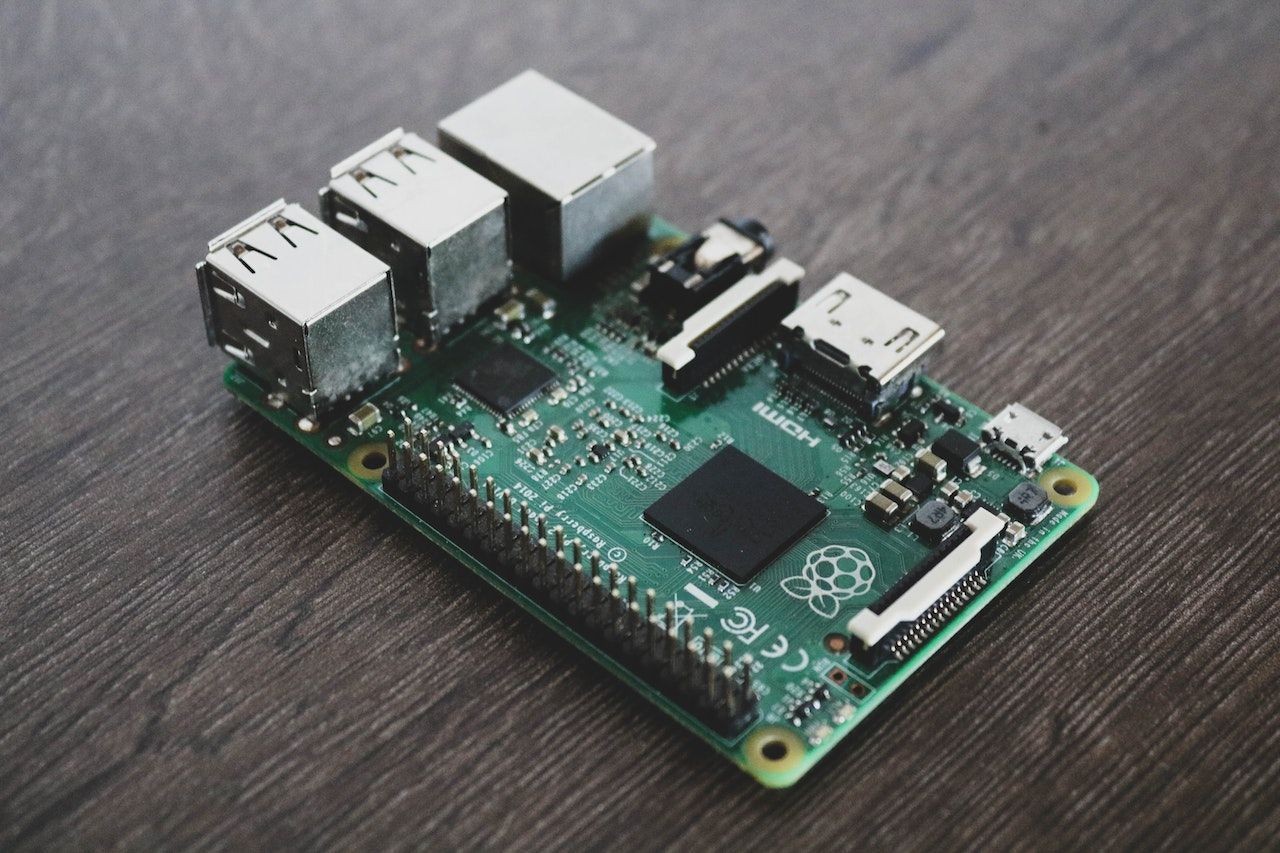

Khác với các phương pháp hack phần cứng đã đề cập trước đó, việc patching vào mạch điện yêu cầu hacker phải mở thiết bị. Sau đó, họ sẽ cần nghiên cứu mạch điện để tìm nơi kết nối các mô-đun ngoài (như Raspberry Pi) để điều khiển hoặc giao tiếp với thiết bị mục tiêu. Một phương pháp ít xâm lấn hơn là kết nối một microcontroller để kích hoạt các cơ chế điều khiển không dây. Phương pháp này đặc biệt hiệu quả trong việc hack các thiết bị IoT đơn giản như máy pha cà phê và máy cho thú cưng ăn.

Trong khi đó, việc patching vào cổng JTAG nâng tầm hack lên một bước mới. JTAG, được đặt tên theo nhà phát triển của nó, Nhóm Hành Động Kiểm Tra Liên Kết, là một giao diện phần cứng trên các bảng mạch in. Giao diện này chủ yếu được sử dụng để lập trình, gỡ lỗi hoặc kiểm tra các CPU nhúng ở mức thấp. Bằng cách mở cổng gỡ lỗi JTAG, hacker có thể trích xuất và phân tích hình ảnh của firmware để tìm ra lỗ hổng.

4. Sử Dụng Logic Analyzer

Logic analyzer là phần mềm hoặc phần cứng để ghi và giải mã các tín hiệu kỹ thuật số, mặc dù chủ yếu được sử dụng để gỡ lỗi – giống như các cổng JTAG, hacker có thể sử dụng logic analyzer để thực hiện các cuộc tấn công logic. Họ làm điều này bằng cách kết nối analyzer với giao diện gỡ lỗi trên thiết bị mục tiêu và đọc dữ liệu được truyền qua mạch điện. Thường thì việc này sẽ mở ra một bảng điều khiển gỡ lỗi, bootloader hoặc nhật ký kennel. Với quyền truy cập này, hacker tìm kiếm các lỗi firmware mà họ có thể khai thác để có quyền truy cập backdoor vào thiết bị.

5. Thay Thế Các Thành Phần

Các cậu bé nghịch máy tính

Các cậu bé nghịch máy tính

Hầu hết các thiết bị được lập trình để hoạt động cụ thể với firmware độc quyền, các thành phần vật lý và phần mềm. Nhưng đôi khi, chúng hoạt động tốt với các thành phần nhái hoặc chung chung. Đây là một lỗ hổng mà hacker thường khai thác. Thường thì điều này liên quan đến việc thay thế firmware hoặc một thành phần vật lý – như trong việc modding Nintendo Switch.

Tất nhiên, các nhà sản xuất thiết bị ghét điều này và cài đặt các biện pháp chống thay đổi có thể làm cho các nỗ lực hack phần cứng bị brick thiết bị. Apple đặc biệt nổi tiếng với việc phản ứng mạnh khi khách hàng thông thường mở hoặc tùy chỉnh phần cứng của họ, ngay cả khi đó là để sửa chữa thiết bị bị hỏng. Bạn có thể làm brick thiết bị Apple của mình nếu bạn thay thế một thành phần bằng một thành phần không phải MFI (Made for iPhone, iPad, và iPod). Tuy nhiên, các biện pháp chống thay đổi sẽ không ngăn được một hacker sáng tạo tìm ra lỗ hổng và sửa đổi thiết bị.

6. Trích Xuất Memory Dump

Memory dump là các tệp chứa dữ liệu hoặc nhật ký của các lỗi xảy ra khi một chương trình hoặc thiết bị ngừng hoạt động. Máy tính Windows tạo ra các tệp dump khi hệ điều hành gặp sự cố. Các nhà phát triển sau đó có thể sử dụng các tệp này để điều tra nguyên nhân gốc rễ của sự cố.

Nhưng bạn không cần phải là một nhà phát triển làm việc cho công ty công nghệ lớn để hiểu hoặc phân tích các dump. Có các công cụ mã nguồn mở mà bất kỳ ai cũng có thể sử dụng để trích xuất và đọc các tệp dump. Đối với người dùng có một chút kiến thức kỹ thuật, dữ liệu từ các tệp dump đủ để tìm ra vấn đề và tìm ra giải pháp. Nhưng đối với hacker, các tệp dump là kho báu có thể giúp họ phát hiện ra lỗ hổng. Hacker thường sử dụng phương pháp này trong việc trích xuất LSASS hoặc đánh cắp thông tin đăng nhập Windows.

Bạn Có Nên Lo Lắng Về Hardware Hacking?

Không thực sự, đặc biệt nếu bạn là người dùng thông thường của một thiết bị. Hardware hacking với mục đích độc hại mang lại rủi ro cao cho người tấn công. Ngoài việc để lại dấu vết có thể dẫn đến trách nhiệm hình sự hoặc dân sự, nó cũng tốn kém: các công cụ không rẻ, các quy trình rất tinh vi và tốn thời gian. Vì vậy, trừ khi phần thưởng cao, một hacker sẽ không nhắm vào phần cứng của một người bình thường.

Ngược lại, các nhà sản xuất phần cứng phải lo lắng về khả năng các cuộc tấn công như vậy có thể tiết lộ bí mật thương mại, vi phạm quyền sở hữu trí tuệ hoặc tiết lộ dữ liệu của khách hàng. Họ cần phải dự đoán trước các cuộc tấn công, đẩy mạnh các bản cập nhật firmware thường xuyên, sử dụng các thành phần bền bỉ và thiết lập các biện pháp chống thay đổi.

1. Hardware hacking có khó hơn phần mềm không?

Có, hardware hacking thường yêu cầu sự tiếp cận vật lý và kiến thức chuyên sâu về phần cứng, trong khi phần mềm có thể bị hack từ xa.

2. Làm thế nào để bảo vệ thiết bị của tôi khỏi hardware hacking?

Cập nhật firmware thường xuyên, sử dụng các thành phần bảo mật và tránh mở hoặc thay đổi phần cứng không cần thiết.

3. Các nhà sản xuất thiết bị làm gì để ngăn chặn hardware hacking?

Họ sử dụng các chipset bảo mật, cập nhật firmware thường xuyên và thiết lập các biện pháp chống thay đổi.

4. Tại sao hacker lại nhắm vào phần cứng?

Phần cứng thường ít khả năng chống cự hơn và không thay đổi theo thời gian, làm cho nó trở thành mục tiêu hấp dẫn.

5. Có cách nào để phát hiện hardware hacking không?

Có, bạn có thể kiểm tra các dấu hiệu như thiết bị hoạt động bất thường, các tệp dump bất thường hoặc các thay đổi vật lý trên thiết bị.

6. Firmware có vai trò gì trong bảo mật phần cứng?

Firmware giúp duy trì tính tương thích và bảo mật của thiết bị bằng cách cập nhật thường xuyên để vá các lỗ hổng.

7. Tôi có nên lo lắng về hardware hacking nếu tôi chỉ là người dùng thông thường?

Không cần thiết, vì hardware hacking thường nhắm vào các mục tiêu có giá trị cao hơn và mang lại rủi ro lớn cho hacker.

Kết Luận

Hardware hacking là một lĩnh vực phức tạp và đòi hỏi sự hiểu biết sâu sắc về cả phần cứng và phần mềm. Mặc dù người dùng thông thường không cần phải quá lo lắng, nhưng việc hiểu rõ các phương pháp và biện pháp bảo vệ có thể giúp bạn bảo vệ thiết bị của mình tốt hơn. Hãy luôn cập nhật firmware và sử dụng các biện pháp bảo mật cơ bản để giảm thiểu rủi ro.

Để tìm hiểu thêm về các biện pháp bảo mật khác, hãy truy cập Tạp Chí Mobile. Nếu bạn quan tâm đến các bài viết khác về bảo mật, hãy xem thêm tại chuyên mục Security.