Contents

Bạn có bao giờ tự hỏi làm thế nào mà hacker có thể duy trì sự ẩn danh trong khi cookie, địa chỉ IP và thông tin thiết bị của bạn dễ dàng bị ghi lại mỗi khi bạn truy cập internet? Hacker hiểu rất rõ những dấu vết họ để lại trên mạng. Họ nắm rõ những gì đang diễn ra ở hậu trường và cách thức giao tiếp diễn ra. Chúng ta có thể học hỏi gì từ những bước mà hacker thực hiện để giữ bí mật?

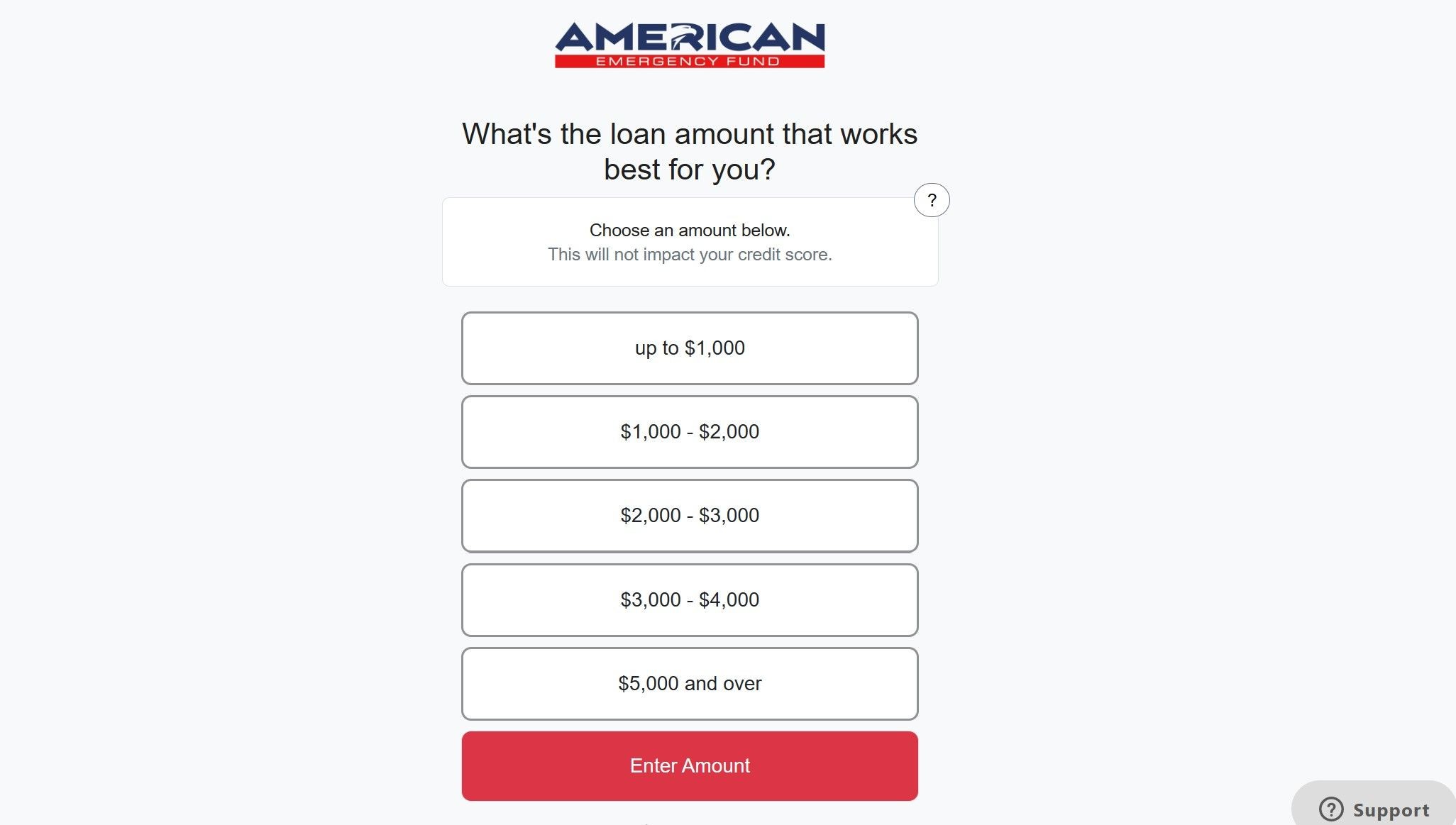

Sử Dụng VPN Để Bảo Mật Thông Tin Cá Nhân

Khi bạn truy cập một trang web hoặc ứng dụng web, trang web đó sẽ thu thập nhiều thông tin về trình duyệt, thiết bị của bạn và cách bạn đến được trang web đó. Các trang web lưu trữ thông tin này, đôi khi do quy định của chính họ và đôi khi do quy định chính trị của quốc gia mà trang web đó thuộc về. Nhận thức được điều này, hacker thực hiện các bước khác nhau để che giấu thông tin.

Một trong những phương pháp che giấu đầu tiên là sử dụng VPN và proxy. VPN làm cho thiết bị bạn đang sử dụng xuất hiện như thể nó đang ở một khu vực khác, chẳng hạn như một quốc gia khác. Với VPN, bạn cung cấp một kết nối với địa chỉ IP tạm thời hoạt động như một lớp ngụy trang.

Tuy nhiên, các nhà cung cấp VPN và proxy có thể ghi lại những gì bạn làm khi sử dụng dịch vụ của họ. Cuối cùng, vẫn có ai đó biết được danh tính thực sự của bạn. Hacker biết điều này và không ưa thích phương pháp này.

Có thể thao túng tình huống này. Một hacker không muốn sử dụng dịch vụ VPN và proxy sẵn có có thể tự tạo dịch vụ VPN của mình. Ví dụ, một hacker độc hại đến một quán cà phê có mạng internet công cộng. Họ kết nối một thiết bị Raspberry Pi vào mạng mà không bị ai phát hiện. Sau đó, họ kết nối với cổng mà họ đã mở trên một Raspberry Pi khác ở nhà và cung cấp quyền truy cập internet. Bây giờ, luồng internet này sẽ đi qua mạng của quán cà phê. Điều này có thể hoạt động, nhưng việc đặt một Raspberry Pi trong quán cà phê, không bị bắt và làm mọi thứ trong bí mật hoàn hảo thì dễ nói hơn là làm.

Tuy nhiên, hoạt động của bạn có thể không quan trọng như của hacker. Trong trường hợp đó, không có hại gì khi sử dụng VPN cho công việc hàng ngày đơn giản và sự nhạy cảm của bạn đối với quyền riêng tư.

Sử Dụng Mạng Xã Hội Một Cách Ẩn Danh

Một ứng dụng mạng xã hội đang chạy trên điện thoại thông minh

Một ứng dụng mạng xã hội đang chạy trên điện thoại thông minh

Mạng xã hội đã tạo ra một không gian nơi nhiều người liên tục chia sẻ cập nhật về cuộc sống hàng ngày của họ. Kết quả là, việc thu thập thông tin về mọi người trở nên dễ dàng hơn nhiều. Hacker không muốn xuất hiện quá rõ ràng trên internet, vì vậy họ tránh xa các tài khoản mạng xã hội hoặc sử dụng các tài khoản ẩn danh thay thế. Để giữ cho các tài khoản này ẩn danh, hacker tuân thủ một số quy tắc nhất định.

Hãy xem xét một tài khoản Twitter giả. Một hacker muốn hoàn toàn ẩn danh sẽ không mở tài khoản Twitter bằng điện thoại, dịch vụ di động, địa chỉ email hoặc mạng internet gia đình của mình. Hacker trước tiên mua một chiếc điện thoại cũ, khó theo dõi. Sau đó, hacker lấy một số điện thoại mới mà không tiết lộ danh tính và không bị camera an ninh phát hiện. Cuối cùng, hacker mở tài khoản Twitter bằng cách tạo một tài khoản email tạm thời hoặc một tài khoản email hoạt động trên mạng Tor. Tại thời điểm này, hacker chỉ truy cập tài khoản này qua mạng công cộng nơi có thể giữ bí mật.

Tuy nhiên, ngay cả điều này cũng không hoàn toàn an toàn, vì hacker không bao giờ biết được mạng công cộng an toàn đến mức nào. Và có khả năng cao sẽ mắc lỗi.

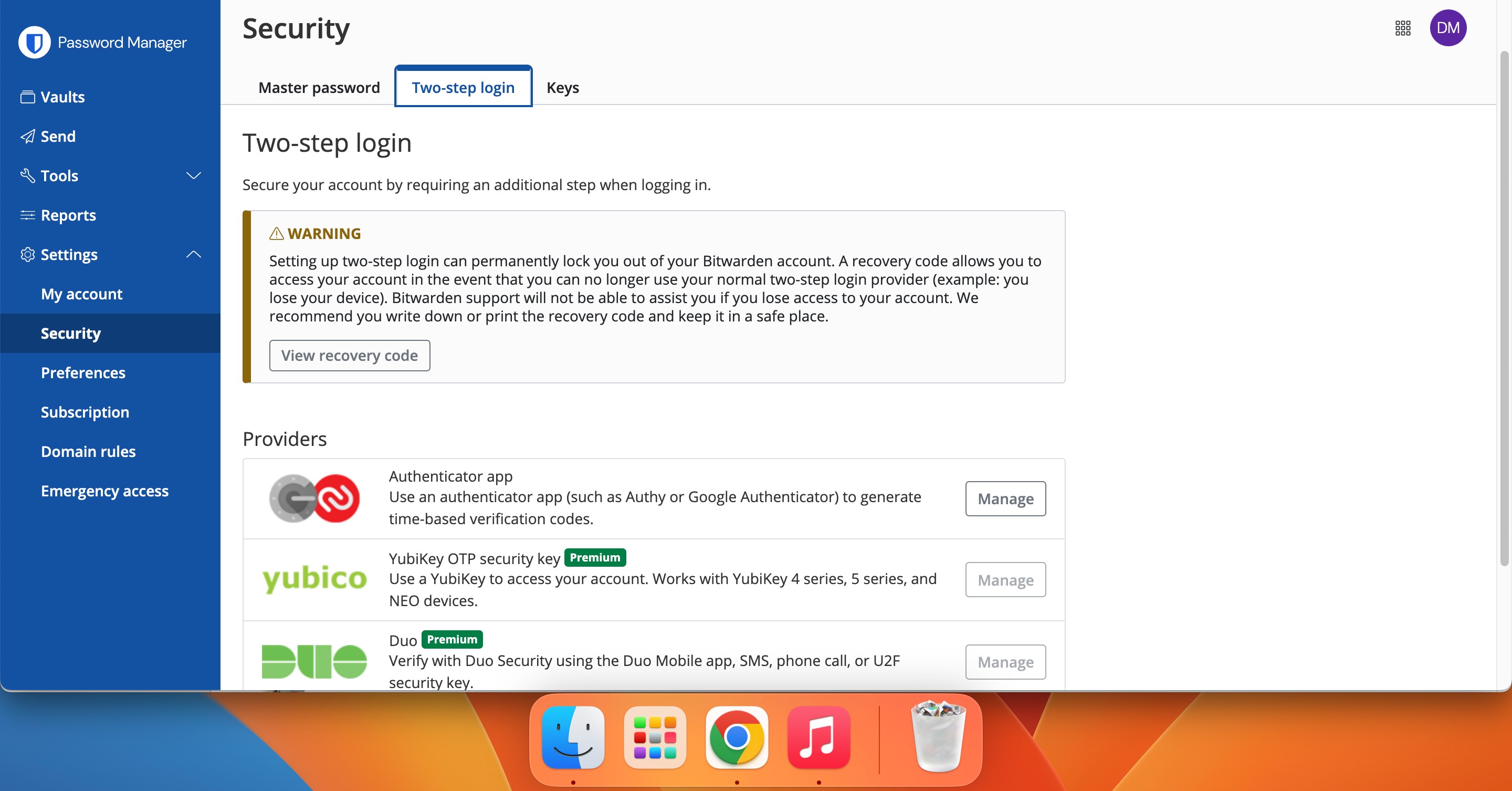

Tạo Mật Khẩu Dài Và Phức Tạp

Bảo mật mật khẩu là một vấn đề quan trọng đối với hacker cũng như người dùng cá nhân. Hacker sử dụng mật khẩu mạnh để bảo vệ bản thân. Mật khẩu mạnh ở đây không phải là 8 đến 10 ký tự. Thường thì hacker sử dụng mật khẩu từ 25 đến 30 ký tự cho các hoạt động bất hợp pháp. Tất nhiên, những mật khẩu này khó nhớ, nhưng có một số cách để làm cho chúng dễ nhớ hơn.

Bạn có thể tạo một mật khẩu mới bằng cách mã hóa lời của một bài thơ hoặc bài hát mà bạn thuộc lòng. Bạn có thể thay đổi chữ cái bằng số và ký tự đặc biệt để có được mật khẩu mạnh.

Ví dụ, hãy biến một câu trong bài hát Holy Diver của Dio thành mật khẩu.

You can hide in the sun 'til you see the light

y0uC4nH!d3!nTh35uN?t1ly0u5e3TheL!gHtMột mật khẩu như vậy thực sự khó nhớ nhưng có thể nhớ sau vài lần thử. Ngoài ra, hacker có thể sử dụng trình quản lý mật khẩu cho mật khẩu của họ. Mặc dù họ ưa thích các trình quản lý mật khẩu mã nguồn mở cho việc này, họ thường tự làm và viết mã cho một trình quản lý mật khẩu. Nhưng an toàn hơn cả là sử dụng giấy và bút chì. Họ viết mật khẩu của mình trên giấy và chỉ họ biết nơi cất giữ những tờ giấy đó.

Gửi Email Mà Không Tiết Lộ Danh Tính

Một hacker muốn giữ bí mật không sử dụng các nhà cung cấp email chính thống. Thay vào đó, họ sử dụng hệ thống cung cấp địa chỉ email tạm thời. Họ cũng thực hiện tất cả các giao dịch của mình trên mạng Tor. Điều này làm tăng tính bí mật của họ hơn nữa. Sau khi sử dụng email, họ bỏ địa chỉ email đó và không sử dụng lại.

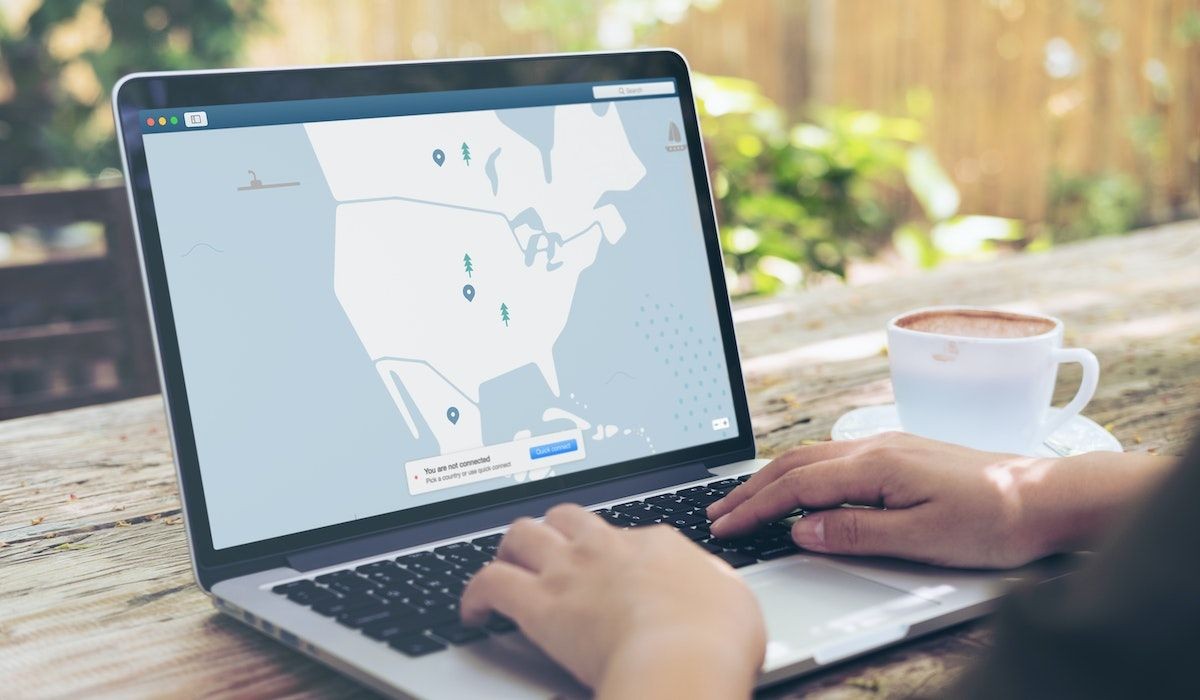

Thiết Lập Kết Nối Internet An Toàn

Người dùng sử dụng VPN trên máy tính xách tay Windows

Người dùng sử dụng VPN trên máy tính xách tay Windows

Để giữ cho hacker hoàn toàn riêng tư và ẩn danh, họ phải có một kết nối internet an toàn và không thể truy tìm. Bạn không thể đạt được điều này bằng cách chỉ sử dụng một trình duyệt web riêng tư hơn hoặc thay đổi modem của bạn.

Nhiều người nghĩ rằng kết nối với mạng Tor sẽ đủ để bảo vệ quyền riêng tư, nhưng điều này là sai. Cần phải tiếp tục thực hiện tất cả các biện pháp bảo mật khi kết nối với mạng Tor. Một trình duyệt Tor được hacker tải xuống máy tính của mình là không đủ. Hacker cần chạy toàn bộ máy tính của mình trên Tor. Có thể sử dụng hệ điều hành Windows và Mac qua mạng Tor, nhưng các hệ điều hành này không được thiết kế để ẩn danh. Làm việc với hệ điều hành như Tails an toàn hơn nhiều cho hacker.

Phân phối Linux Tails hoạt động như một hệ điều hành tạm thời. Nó sử dụng RAM của máy tính và không lưu trữ dữ liệu trên ổ lưu trữ. Do đó, khi bạn tắt hệ điều hành, tất cả các hoạt động bạn đã thực hiện trong phiên đó sẽ tự động bị xóa. Nhưng tất nhiên, Tails vẫn cần tải xuống các bản cập nhật. Về mặt này, vẫn không thể nói về sự ẩn danh hoàn toàn.

-

VPN có thực sự giữ cho tôi ẩn danh không?

VPN có thể che giấu địa chỉ IP của bạn và mã hóa lưu lượng truy cập internet, nhưng nhà cung cấp VPN có thể ghi lại hoạt động của bạn. Để ẩn danh hoàn toàn, bạn cần kết hợp VPN với các biện pháp bảo mật khác. -

Tại sao hacker lại sử dụng mật khẩu dài và phức tạp?

Mật khẩu dài và phức tạp khó bị phá vỡ hơn bởi các cuộc tấn công brute-force và từ điển, giúp bảo vệ tài khoản của hacker khỏi bị xâm nhập. -

Mạng Tor có an toàn không?

Mạng Tor cung cấp một mức độ ẩn danh nhất định, nhưng không phải là giải pháp hoàn hảo. Nó có thể bị tấn công và không đảm bảo an toàn tuyệt đối. -

Tại sao hacker lại tránh sử dụng mạng xã hội?

Mạng xã hội thu thập nhiều thông tin cá nhân và có thể làm lộ danh tính của hacker. Họ thường sử dụng các tài khoản ẩn danh hoặc tránh xa mạng xã hội để giữ bí mật. -

Có nên sử dụng hệ điều hành Tails cho người dùng thông thường không?

Hệ điều hành Tails được thiết kế cho sự ẩn danh và bảo mật cao, nhưng không phù hợp cho người dùng thông thường do tính năng xóa dữ liệu khi tắt máy và yêu cầu kỹ thuật cao. -

Làm thế nào để tạo một mật khẩu mạnh?

Bạn có thể sử dụng một câu hoặc đoạn văn mà bạn thuộc lòng, sau đó thay thế các chữ cái bằng số và ký tự đặc biệt để tạo ra một mật khẩu dài và phức tạp. -

Có nên sử dụng email tạm thời để bảo vệ quyền riêng tư không?

Email tạm thời có thể giúp bảo vệ quyền riêng tư bằng cách không yêu cầu thông tin cá nhân và có thể bị xóa sau khi sử dụng, nhưng cần kết hợp với các biện pháp bảo mật khác để đạt hiệu quả cao nhất.

Hãy truy cập Tạp Chí Mobile để khám phá thêm nhiều bài viết hữu ích về bảo mật và công nghệ. Để biết thêm thông tin về các chủ đề liên quan đến bảo mật, bạn có thể tham khảo chuyên mục Security.

Bạn Có Thể Học Gì Từ Kỹ Thuật Bảo Mật Của Hacker?

Hầu hết chúng ta không cần phải theo đuổi sự ẩn danh nhiều như một hacker, nhưng vẫn là một ý tưởng tốt để học hỏi một số bài học từ các kỹ thuật bảo mật mà hacker thường sử dụng. Việc sử dụng VPN và proxy rất hợp lý để bảo vệ một mức độ quyền riêng tư nhất định. Và bạn cải thiện bảo mật của mình rất nhiều khi đặt một mật khẩu dài và phức tạp hơn.

Nhưng việc sử dụng một hệ điều hành mất dữ liệu mỗi khi bạn tắt máy tính không thực tế. Việc luôn kết nối với mạng Tor không cần thiết cho việc sử dụng hàng ngày. Hơn nữa, đa số các trang web trên mạng Tor không an toàn, và không bao giờ được khuyến khích truy cập chúng.