Contents

Trong thế giới công nghệ hiện đại, các cuộc tấn công sử dụng virus và malware đang ngày càng phổ biến và nguy hiểm. Một trong những phương pháp tấn công phổ biến mà hacker sử dụng là buffer overflow. Vậy buffer overflow là gì và làm thế nào để bảo vệ hệ thống của bạn khỏi loại tấn công này?

Buffer Overflow Là Gì?

Buffer và stack là hai khái niệm quan trọng trong lĩnh vực an ninh mạng. Buffer là vùng nhớ tạm thời lưu trữ dữ liệu đầu vào trước khi dữ liệu này được chuyển vào bộ nhớ chính. Việc gọi dữ liệu từ bộ nhớ chính thường tiêu tốn nhiều tài nguyên hệ thống, do đó, nếu có đủ không gian trong buffer, dữ liệu sẽ được lấy trực tiếp từ đây, giúp tăng hiệu suất thiết bị. Khi buffer đầy, dữ liệu sẽ được ghi vào bộ nhớ chính.

Stack là một cấu trúc dữ liệu trong đó các thao tác đẩy (push) và lấy ra (pop) dữ liệu diễn ra. Mặc dù buffer và stack có nhiều điểm tương đồng, nhưng buffer hoạt động như một stack tạm thời lưu trữ dữ liệu đầu vào.

Buffer overflow xảy ra khi có quá nhiều dữ liệu được đưa vào buffer. Ví dụ, khi bạn đăng nhập vào một hệ thống, nhà phát triển có thể cấp phát 250 byte không gian cho tên người dùng. Nếu bạn nhập vào 300 byte dữ liệu, buffer sẽ bị tràn. Sự tràn này có thể ảnh hưởng đến dữ liệu khác trong bộ nhớ và gây hại.

Điều này rất có lợi cho hacker. Tội phạm mạng có thể kết hợp sự hỗn loạn này với các phương thức tấn công khác nhau, chẳng hạn như để hack hệ thống và đăng nhập với quyền quản trị viên.

Để hiểu rõ hơn về buffer overflow, bạn cần nắm vững các khái niệm về kiến trúc nội bộ của CPU, các thanh ghi bộ nhớ và cách bộ nhớ xử lý dữ liệu. Dưới đây là một số thuật ngữ về CPU mà bạn cần biết:

| Mã lắp ráp | Ngôn ngữ lập trình cấp thấp, gần với ngôn ngữ máy. |

|---|---|

| Buffer | Không gian bộ nhớ được cấp phát với kích thước cố định. |

| Mã byte | Dạng mã trung gian có thể biên dịch từ mã nguồn cấp cao. |

| Trình biên dịch | Chương trình chuyển đổi ngôn ngữ lập trình thành mã máy. |

| Heap | Không gian bộ nhớ động, có thể thay đổi kích thước. |

Lý Thuyết Cơ Bản Về Bộ Nhớ

Để giải quyết các vấn đề về buffer overflow trong thực tế, bạn cần hiểu rõ lý thuyết về bộ nhớ. Điều này giống như việc xây nhà mà không biết cách làm tường.

Hãy tưởng tượng bạn muốn thực hiện một cuộc tấn công buffer overflow từ góc nhìn của hacker. Để làm điều này, bạn phải thao túng bộ nhớ và buộc CPU thực thi mã của bạn. Nếu bạn là người có ý đồ xấu, mục tiêu của bạn là làm quá tải bộ nhớ và thao túng các vùng nhớ liền kề.

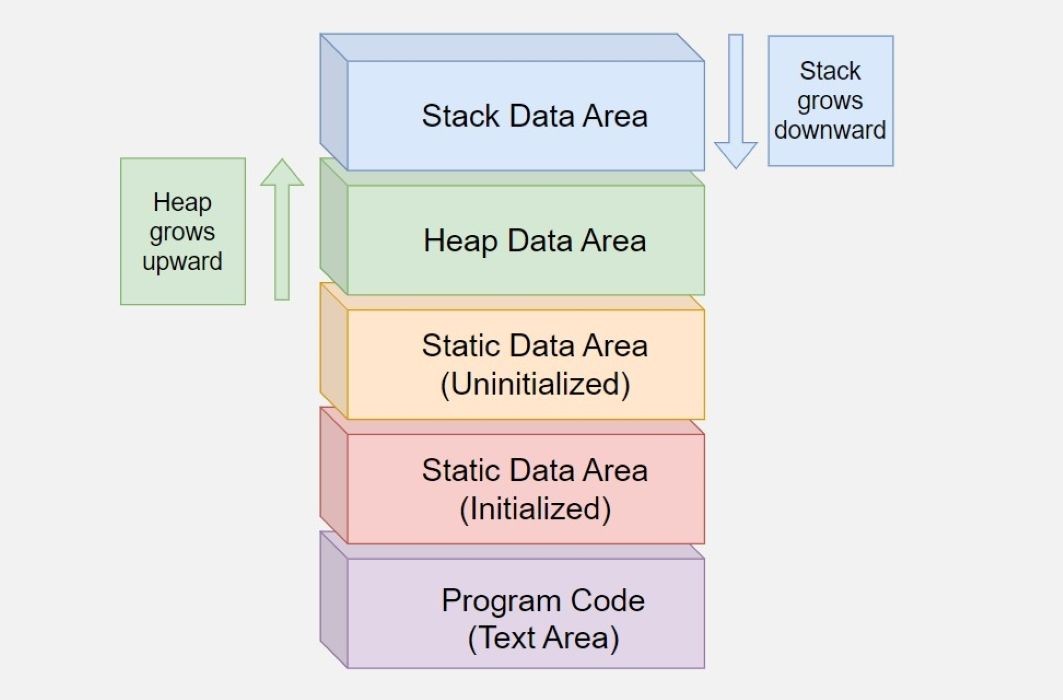

Sơ đồ mô tả stack tăng lên và heap giảm xuống

Sơ đồ mô tả stack tăng lên và heap giảm xuống

Trước tiên, bạn cần hiểu các khái niệm về heap, stack và phân đoạn văn bản.

Khi stack được tạo ra, bộ nhớ sử dụng các địa chỉ bộ nhớ cao. Địa chỉ bộ nhớ cao có nghĩa là vùng nhớ mở rộng. Sau đó, giá trị địa chỉ bắt đầu giảm. Bộ nhớ stack sử dụng phương pháp LIFO (Last In, First Out) trong quá trình sử dụng bộ nhớ. Các biến trong bộ nhớ stack chỉ có hiệu lực trong phạm vi mà chúng được định nghĩa. Nếu chúng nằm ngoài phạm vi này, sẽ xảy ra lỗi.

Bộ nhớ heap hoạt động động và không cần bắt đầu từ các địa chỉ cao. Không có giới hạn cố định cho bộ nhớ heap; tất cả các giới hạn được thiết lập bởi hệ điều hành. Bạn có thể thay đổi bộ nhớ heap động và các giới hạn này có thể thay đổi theo nhu cầu của người dùng trong quá trình sử dụng heap. Giới hạn của bộ nhớ heap phụ thuộc vào các yếu tố do hệ điều hành và phần cứng xác định. Nói cách khác, nó cung cấp một cách sử dụng động trong các giới hạn này.

Phân đoạn văn bản chứa mã chương trình và các phân đoạn dữ liệu chứa dữ liệu toàn cục. Các địa chỉ cao chia sẻ bộ nhớ stack và heap với nhau. Hệ thống cấp phát cả hai bộ nhớ khi chương trình chạy.

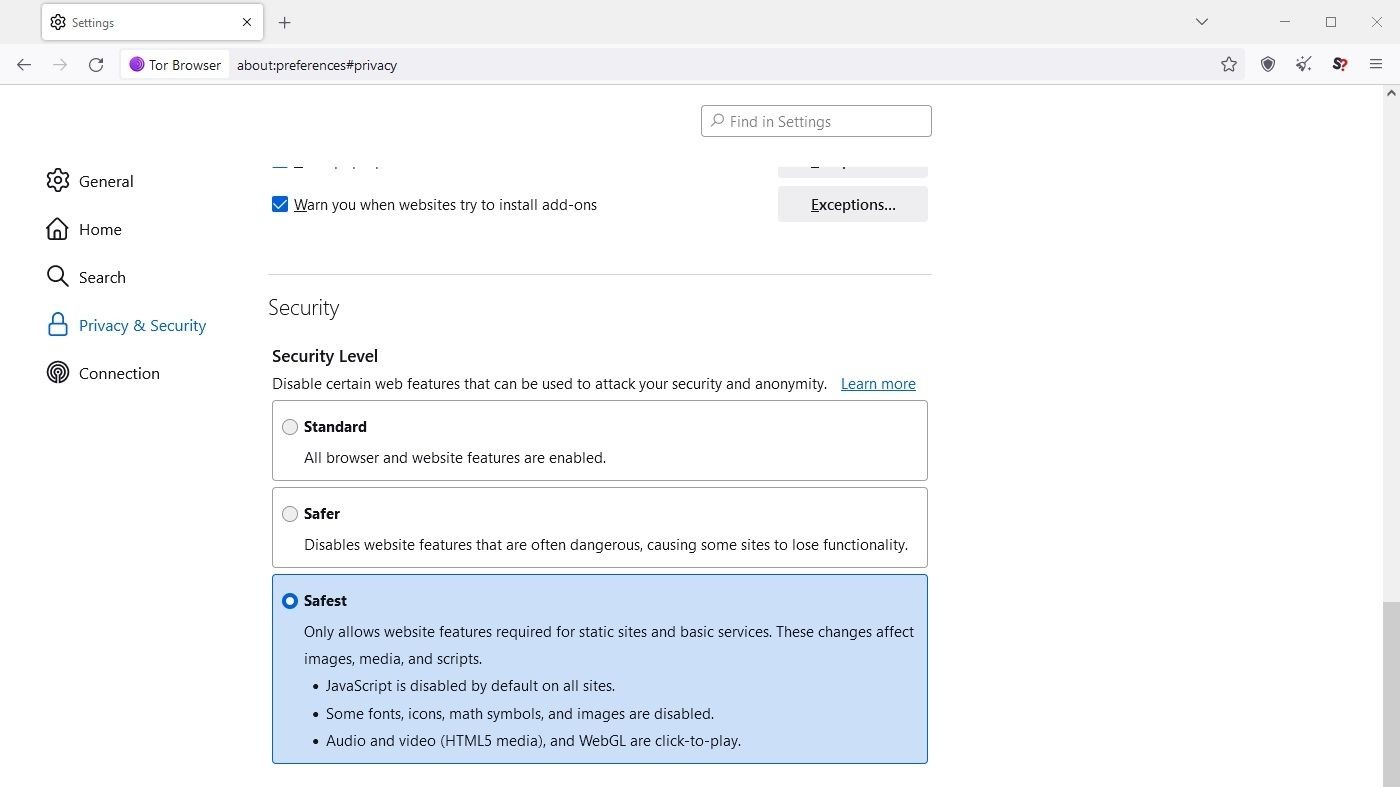

Để hiểu rõ hơn về buffer overflow, bạn nên kiểm tra các thanh ghi dữ liệu đa năng mà kiến trúc máy tính của bạn sử dụng để lưu trữ dữ liệu. Thay vì phân tích từng thanh ghi riêng lẻ, hãy tập trung vào các yếu tố cơ bản.

- ESP (Extended Stack Pointer): Thanh ghi này giữ địa chỉ ở đỉnh của stack.

- EBP (Extended Base Pointer): Thanh ghi này giữ con trỏ cơ sở.

- EIP (Extended Instruction Pointer): Thanh ghi này giữ địa chỉ của lệnh tiếp theo sẽ được thực thi.

Những thuật ngữ kỹ thuật này có thể nghe hơi khó hiểu, nhưng hãy tưởng tượng tất cả chúng như những phân vùng nhỏ trên bộ nhớ.

Cách Thức Tấn Công Buffer Overflow Hoạt Động

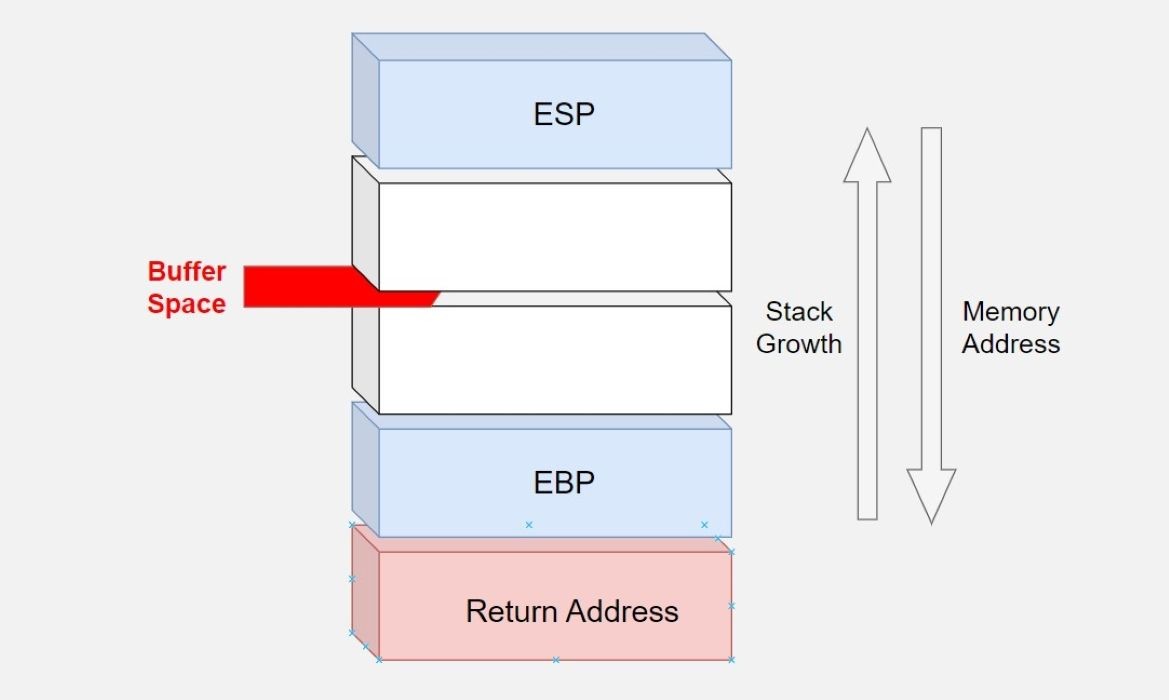

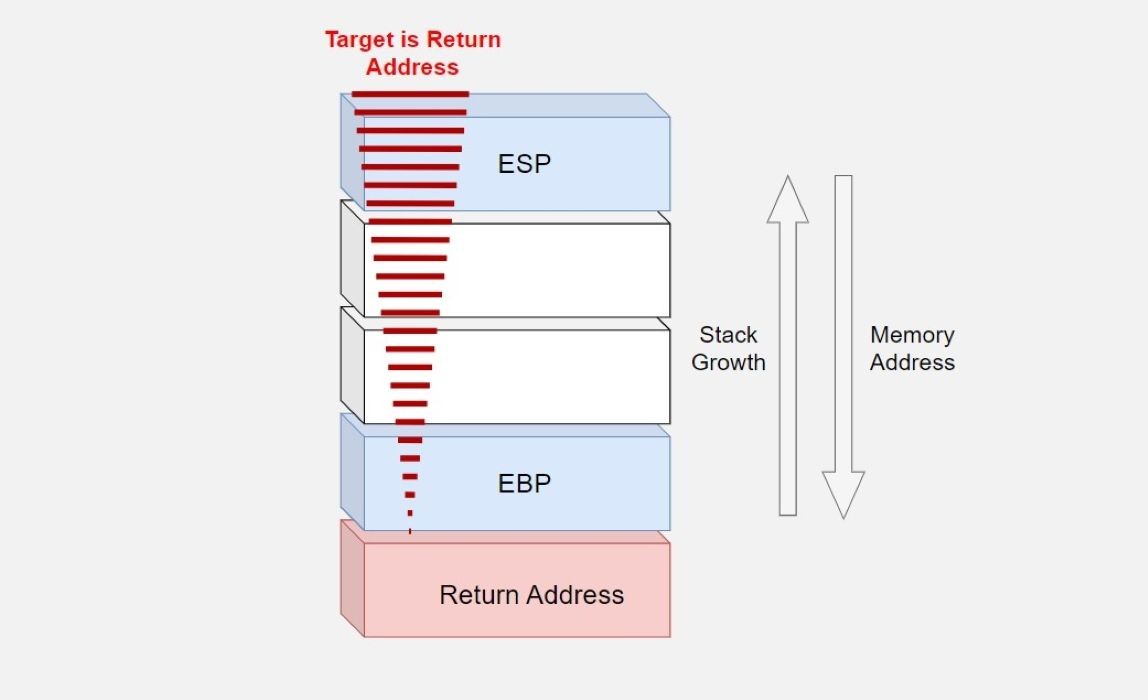

Khi bạn thêm dữ liệu mới vào bất kỳ stack nào, dữ liệu này sẽ được đặt vào đỉnh. Tất cả dữ liệu mới sau đó sẽ được di chuyển xuống. ESP nằm ở đỉnh của stack. Vì vậy, trong trường hợp này, ESP sẽ di chuyển đến địa chỉ bộ nhớ thấp hơn. Hãy tưởng tượng dữ liệu được thêm vào phía trên đẩy ESP xuống.

Sơ đồ mô tả không gian buffer nằm giữa ESP và EBP

Sơ đồ mô tả không gian buffer nằm giữa ESP và EBP

Khi một chương trình bắt đầu chạy, hệ thống tạo ra một khung stack với các biến cục bộ. Mục đích chính của cuộc tấn công buffer overflow là để có quyền truy cập vào EIP hoặc địa chỉ trả về. Một hacker có quyền truy cập vào địa chỉ này có thể điều khiển nó để chỉ đến bất kỳ mã độc hại nào họ muốn, điều này sau đó sẽ ảnh hưởng đến toàn bộ hệ thống.

Sơ đồ mô tả dữ liệu trong ESP nhắm đến địa chỉ trả về

Sơ đồ mô tả dữ liệu trong ESP nhắm đến địa chỉ trả về

Với mỗi bit dữ liệu mới, stack sẽ phát triển về phía EBP. Câu hỏi thực sự ở đây là, nếu chúng ta nhập quá nhiều dữ liệu, liệu chúng ta có thể đẩy EBP về phía EIP không? Theo cách đó, dữ liệu hoặc mã bạn muốn sẽ nằm trên EIP và bạn có thể thấy kết quả mong muốn. Điều còn lại là chạy nó. Khi bạn chạy chương trình, nó sẽ chỉ đến mã EIP của bạn và bắt đầu thực thi. Kết quả là, nếu bạn là một hacker, bạn sẽ đã thực hiện cuộc tấn công buffer overflow đầu tiên của mình.

Để xem xét từ một góc độ khác, bạn có thể tưởng tượng các chất lỏng có mật độ khác nhau, được gọi là ESP, EBP và EIP, trong một container. Hãy tưởng tượng rằng ESP nằm ở đỉnh của container vì mật độ của nó thấp hơn. Giống như dầu ô liu và nước, chúng không nên trộn lẫn. Mã độc hại, sau đó, là một chất lỏng khác – khi bạn thêm nó vào container, nó làm mất cân bằng, di chuyển một số chất lỏng và trộn với EIP. Điều này sẽ chỉ ra một buffer overflow.

Cách Bảo Vệ Chống Lại Tấn Công Buffer Overflow

Vậy làm thế nào để ngăn chặn điều này xảy ra?

Trước hết, điều quan trọng là phải áp dụng các thực hành mã hóa tốt trong suốt quá trình phát triển phần mềm để giảm thiểu các lỗ hổng bảo mật. Mã được viết cẩn thận có thể giảm khả năng xảy ra buffer overflow.

Một bước khác là sử dụng các cơ chế phòng thủ để giám sát các vùng bộ nhớ, kiểm tra giới hạn của buffer và phát hiện các cuộc tấn công. Cuối cùng, bạn cần thường xuyên cập nhật hệ thống và áp dụng các bản vá. Các bản cập nhật khắc phục các lỗ hổng sẽ làm cho việc khai thác các lỗ hổng đã biết trở nên khó khăn hơn đối với kẻ tấn công. Ngoài ra, việc sử dụng các công cụ phòng thủ như phần mềm và tường lửa cung cấp một lớp bảo mật bổ sung.

-

Buffer overflow là gì?

- Buffer overflow là một lỗ hổng bảo mật xảy ra khi có quá nhiều dữ liệu được đưa vào buffer, gây ra sự tràn và ảnh hưởng đến dữ liệu khác trong bộ nhớ.

-

Tại sao buffer overflow lại nguy hiểm?

- Buffer overflow có thể cho phép hacker thực thi mã độc hại, kiểm soát hệ thống và truy cập với quyền quản trị viên.

-

Làm thế nào để phát hiện buffer overflow?

- Bạn có thể sử dụng các công cụ giám sát bộ nhớ và kiểm tra giới hạn của buffer để phát hiện buffer overflow.

-

Các biện pháp bảo vệ chống lại buffer overflow là gì?

- Áp dụng các thực hành mã hóa tốt, sử dụng các cơ chế phòng thủ, thường xuyên cập nhật hệ thống và sử dụng các công cụ bảo mật như tường lửa.

-

Buffer và stack khác nhau như thế nào?

- Buffer là vùng nhớ tạm thời lưu trữ dữ liệu đầu vào, trong khi stack là một cấu trúc dữ liệu sử dụng phương pháp LIFO để quản lý dữ liệu.

-

Làm thế nào để ngăn chặn buffer overflow trong quá trình phát triển phần mềm?

- Viết mã cẩn thận, kiểm tra giới hạn của buffer và sử dụng các công cụ phát hiện lỗi bảo mật.

-

Các khái niệm ESP, EBP và EIP có ý nghĩa gì trong buffer overflow?

- ESP là thanh ghi giữ địa chỉ ở đỉnh của stack, EBP là thanh ghi giữ con trỏ cơ sở, và EIP là thanh ghi giữ địa chỉ của lệnh tiếp theo sẽ được thực thi. Chúng đóng vai trò quan trọng trong việc thực hiện và phòng chống buffer overflow.

Để tìm hiểu thêm về các biện pháp bảo mật khác, hãy truy cập trang chủ của Tạp Chí Mobile. Bạn cũng có thể khám phá thêm các bài viết về an ninh mạng tại chuyên mục Security.

Hành Động Chống Lại Buffer Overflow

Các cuộc tấn công buffer overflow đặt ra một mối đe dọa lớn đối với an ninh mạng của bạn và việc thực hiện các biện pháp phòng ngừa chống lại chúng là điều tự nhiên quan trọng. May mắn thay, có thể chặn các cuộc tấn công này và tăng cường các cơ chế phòng thủ. Nhiều thực hành bảo mật tốt, như cập nhật phần mềm để khắc phục các bản vá, giúp bảo vệ chống lại các cuộc tấn công như vậy, cũng như các lỗ hổng khác.