Contents

- 1. Tội Phạm Bên Ngoài Ác Ý

- 2. Mối Đe Dọa Từ Bên Trong

- 3. Tấn Công Lừa Đảo (Phishing)

- 4. Tấn Công Kịch Bản Chéo Trang (Cross-Site Scripting – XSS)

- 5. Tấn Công Tiêm SQL (SQL Injection – SQLI)

- 6. Trộm Cắp Hoặc Mất Mát Vật Lý

- 1. Hacker có thể tấn công dữ liệu của công ty bằng cách nào?

- 2. Làm thế nào để bảo vệ dữ liệu của công ty khỏi hacker?

- 3. Tại sao mối đe dọa từ bên trong lại nguy hiểm hơn?

- 4. Phishing là gì và làm thế nào để tránh?

- 5. Tấn công XSS và SQL Injection khác nhau như thế nào?

- 6. Làm gì khi phát hiện vi phạm dữ liệu?

- 7. Các biện pháp bảo mật vật lý có quan trọng không?

- 7. Cách Xử Lý Khi Bị Vi Phạm Dữ Liệu

Dữ liệu ngày nay được ví như vàng, và hacker luôn tìm cách khai thác để chiếm đoạt những tài sản quý giá từ công ty của bạn. Hacker có thể sử dụng các vụ tấn công dữ liệu để đánh cắp, thay đổi hoặc phá hủy thông tin mật. Điều này bao gồm tên đăng nhập, địa chỉ email, mật khẩu và tài khoản tài chính. Hacker sử dụng dữ liệu đánh cắp để thu lợi, nhưng họ tiến hành các vụ tấn công dữ liệu như thế nào? Mặc dù các tổ chức đã áp dụng các biện pháp bảo mật cao, số lượng vụ vi phạm bảo mật vẫn đang gia tăng. Dưới đây là một số loại mối đe dọa và kẻ tấn công đóng vai trò quan trọng trong sự gia tăng của các vụ vi phạm dữ liệu:

1. Tội Phạm Bên Ngoài Ác Ý

Hacker bị còng tay với các tờ tiền bị đánh cắp rải rác trên sàn

Hacker bị còng tay với các tờ tiền bị đánh cắp rải rác trên sàn

Hầu hết các vụ tấn công vi phạm dữ liệu đều liên quan đến hacker. Theo Báo cáo Điều Tra Vi Phạm Dữ Liệu của Verizon năm 2022, người ngoài chịu trách nhiệm cho 80% các vụ vi phạm.

Hacker tìm kiếm các lỗ hổng trong hệ thống của bạn, chẳng hạn như mã lỗi hoặc hệ thống phòng thủ yếu, để có thể truy cập vào hệ thống và mạng của tổ chức. Kết quả là, kẻ tấn công có thể xem được dữ liệu nhạy cảm của công ty, bao gồm các tài khoản có quyền truy cập đặc quyền và nhiều thông tin cá nhân khác.

Tuy nhiên, kỹ thuật ưa thích của kẻ tấn công là lây nhiễm máy tính bằng virus hoặc phần mềm độc hại. Nhân viên nhận hàng trăm email mỗi ngày, nhưng bất kỳ email nào cũng có thể bị nhiễm phần mềm độc hại ẩn trong các tệp, chương trình hoặc tệp đính kèm.

Mặc dù tệp đính kèm bị nhiễm có thể trông giống như một tệp vô hại được đính kèm trong email thông thường, nhưng thực tế nó tải phần mềm độc hại vào máy tính của bạn.

Phần mềm độc hại hoặc virus đã được cài đặt cho phép kẻ tấn công kiểm soát máy tính của bạn, theo dõi hoạt động của bạn và chuyển tất cả các loại thông tin cá nhân có thể nhận dạng một cách bí mật từ máy tính hoặc mạng của bạn sang của họ.

2. Mối Đe Dọa Từ Bên Trong

Nhân viên văn phòng chính phủ ngồi tại một hàng bàn làm việc

Nhân viên văn phòng chính phủ ngồi tại một hàng bàn làm việc

Mối đe dọa từ bên trong đề cập đến việc vi phạm dữ liệu do ai đó từ bên trong công ty gây ra. Nhân viên hoặc bất kỳ ai có quyền truy cập hợp pháp vào mạng và hệ thống của công ty đều có thể là thủ phạm. Mặc dù các vụ vi phạm từ bên ngoài phổ biến hơn, nhưng những người bên trong có thể gây ra thiệt hại nghiêm trọng hơn nhiều. Những người bên trong có thể dễ dàng xâm nhập vào hệ thống của nhà tuyển dụng hơn, vì họ biết rõ những điểm yếu trong mô hình bảo mật mà doanh nghiệp sử dụng.

Hacker cần phải “tìm” thông tin nhạy cảm từ hệ thống, nhưng nhân viên biết chính xác nơi và loại dữ liệu mật nào có trong tổ chức. Vì lý do này, theo báo cáo từ Viện Ponemon, các cuộc tấn công từ bên trong gây ra thiệt hại nghiêm trọng cho các công ty, có thể lên đến 15,38 triệu đô la.

Hơn nữa, không hiếm khi các công ty khác thuê người bên trong để có quyền truy cập vào cơ sở dữ liệu của đối thủ. Những người bên trong công ty sẵn lòng cấp quyền truy cập vào mạng hoặc dữ liệu của tổ chức sẽ nhận được một khoản thanh toán lớn để đổi lấy cơ sở dữ liệu.

Mặc dù tất cả các cuộc tấn công như vậy đều thuộc loại tấn công từ bên trong ác ý, nhưng không phải tất cả các mối đe dọa từ bên trong đều có chủ ý. Một số nhân viên vô tình tiết lộ hệ thống của công ty cho các mối đe dọa từ bên ngoài. Ví dụ, họ có thể vô tình tải xuống phần mềm độc hại hoặc trở thành nạn nhân của một vụ lừa đảo.

Mối đe dọa từ bên trong khó quản lý hơn so với các cuộc tấn công từ bên ngoài. Hầu hết các tổ chức thậm chí không có các biện pháp bảo mật đầy đủ để phát hiện hoặc ngăn chặn các cuộc tấn công liên quan đến người bên trong.

3. Tấn Công Lừa Đảo (Phishing)

Hacker sử dụng các cuộc tấn công lừa đảo để dụ người dùng nhấp vào các liên kết nguy hiểm hoặc thậm chí tiết lộ thông tin nhạy cảm. Chúng dễ thực hiện vì một email hoặc tin nhắn được thiết kế kỹ lưỡng cho phép kẻ tấn công nhanh chóng tiếp cận mục tiêu mong muốn.

Các cuộc tấn công lừa đảo thường không cung cấp cho hacker quyền truy cập ngay lập tức vào dữ liệu nhạy cảm. Thay vào đó, khi một nhân viên mở tệp đính kèm độc hại, kẻ tấn công có thể phá hoại hệ thống và truy cập vào các tài khoản có quyền xem dữ liệu mong muốn.

Cùng với việc sử dụng thông tin đăng nhập bị đánh cắp, kẻ tấn công thường giả mạo là thành viên của tổ chức bằng cách sử dụng thông tin liên hệ của một nhân viên khác. Kết quả là, khi họ yêu cầu thông tin nhạy cảm, nó sẽ được cung cấp một cách thuận tiện cho họ.

Một loại lừa đảo nâng cao hơn liên quan đến việc thiết lập các trang web giả mạo với các liên kết trông giống như từ các nguồn đáng tin cậy, bao gồm cả trang đăng nhập của tổ chức. Nhân viên nhập thông tin đăng nhập của công ty vào trang web giả mạo, cung cấp cho hacker thông tin đăng nhập.

Nhân viên thường trở thành nạn nhân của các vụ lừa đảo do lỗi của con người, chẳng hạn như không biết các thực hành tốt nhất để ngăn chặn các cuộc tấn công nhắm vào tài khoản email doanh nghiệp.

4. Tấn Công Kịch Bản Chéo Trang (Cross-Site Scripting – XSS)

Mã lập trình trên màn hình máy tính

Mã lập trình trên màn hình máy tính

Tấn công kịch bản chéo trang (XSS) xảy ra trong các ứng dụng web vốn được coi là an toàn nhưng có lỗ hổng. Kẻ tấn công chèn mã độc vào mã của một ứng dụng hoặc trang web đáng tin cậy, và sau đó mã này chạy trong trình duyệt của người dùng.

XSS làm xâm phạm dữ liệu cá nhân của người dùng thay vì truy cập vào cơ sở dữ liệu doanh nghiệp hoặc tài khoản ngân hàng. Kẻ tấn công chủ yếu nhắm vào người dùng ứng dụng thay vì chính ứng dụng, phổ biến nhất thông qua JavaScript phía client.

XSS cho phép kẻ tấn công truy cập hoàn toàn vào tất cả các chức năng và dữ liệu của ứng dụng, cho phép họ đánh cắp cookie phiên hoạt động của người dùng và giả mạo là người dùng hợp pháp. Kết quả là, hacker có thể thực hiện trộm cắp danh tính, đánh cắp thông tin cá nhân và chuyển hướng người dùng đến các trang web không an toàn.

Mặc dù dữ liệu của máy chủ ứng dụng an toàn, nhưng các cuộc tấn công XSS có thể làm tổn hại đến uy tín của công ty và mối quan hệ với khách hàng.

5. Tấn Công Tiêm SQL (SQL Injection – SQLI)

Một cây kim

Một cây kim

SQL, hay Ngôn ngữ Truy vấn Cấu trúc, là một ngôn ngữ lập trình quản lý dữ liệu trong cơ sở dữ liệu. Người dùng có thể trích xuất dữ liệu từ cơ sở dữ liệu bằng cách sử dụng các truy vấn SQL thực hiện các lệnh.

Tuy nhiên, nếu một ứng dụng web có bất kỳ lỗ hổng nào, hacker có thể khai thác chúng để vượt qua các biện pháp bảo mật của ứng dụng. Hacker có thể thêm mã độc vào các câu lệnh SQL được gửi đến máy chủ SQL, truy cập vào cơ sở dữ liệu và có khả năng truy cập, trích xuất, thay đổi hoặc xóa dữ liệu.

Sau khi chèn mã độc, hacker có thể thao túng cơ sở dữ liệu để thực hiện các hành động không mong muốn. Các cuộc tấn công tiêm SQL cho phép kẻ tấn công lấy được thông tin mật mà họ thường không thể truy cập.

Dữ liệu cá nhân, tài chính và các thông tin nhạy cảm khác của bạn có thể rơi vào tay họ mà bạn không biết. Họ có thể sử dụng thông tin này để yêu cầu tiền chuộc hoặc thậm chí thực hiện trộm cắp danh tính.

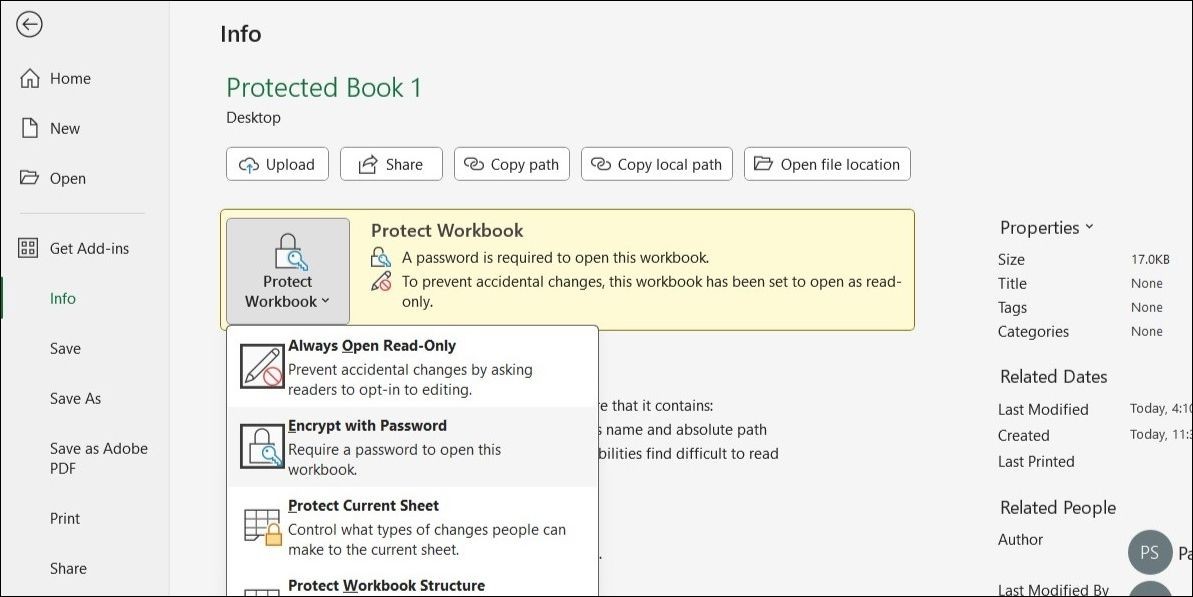

6. Trộm Cắp Hoặc Mất Mát Vật Lý

Các công ty phải giữ thông tin an toàn về mặt vật lý giống như họ sử dụng bảo mật kỹ thuật số để bảo vệ dữ liệu riêng tư. Các công ty lưu trữ dữ liệu dưới dạng tài liệu và tệp máy tính, cả người bên trong và bên ngoài đều có thể đánh cắp.

Kẻ tấn công có thể nhắm vào các văn phòng địa phương và đánh cắp hệ thống máy tính, tài liệu và thiết bị để có quyền truy cập vào thông tin mật.

Mặt khác, sự bất cẩn của nhân viên cũng có thể dẫn đến vi phạm dữ liệu. Nhân viên có thể vô tình xóa hoặc tiết lộ thông tin cho người không được phép. Ví dụ, như được báo cáo trong The Dallas Morning News, một nhân viên IT tại Sở Cảnh sát Dallas đã vô tình xóa 8,7 triệu tệp quan trọng vào năm 2021.

1. Hacker có thể tấn công dữ liệu của công ty bằng cách nào?

Hacker có thể tấn công dữ liệu của công ty thông qua nhiều phương thức như tấn công từ bên ngoài, mối đe dọa từ bên trong, tấn công lừa đảo, tấn công kịch bản chéo trang, tấn công tiêm SQL và trộm cắp hoặc mất mát vật lý.

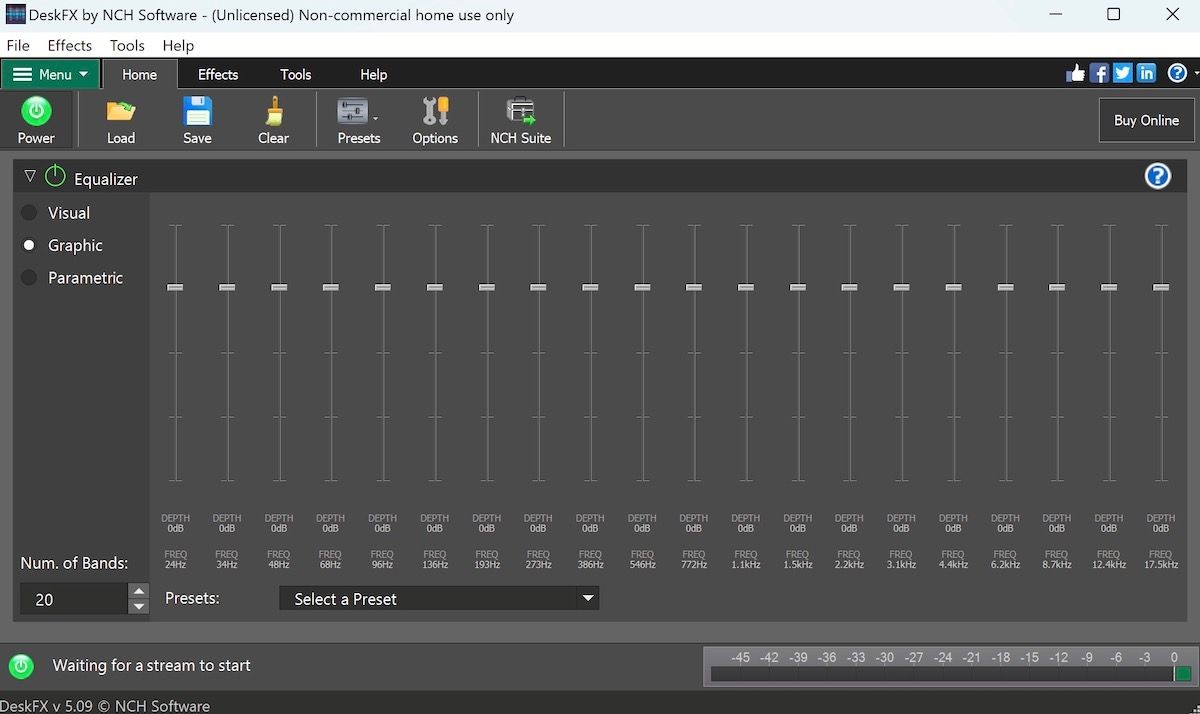

2. Làm thế nào để bảo vệ dữ liệu của công ty khỏi hacker?

Để bảo vệ dữ liệu của công ty, bạn cần sử dụng các giải pháp bảo mật mạng đáng tin cậy, thuê bảo vệ, lắp đặt camera an ninh, đào tạo nhân viên về các vụ lừa đảo và theo dõi hành vi bất thường của nhân viên.

3. Tại sao mối đe dọa từ bên trong lại nguy hiểm hơn?

Mối đe dọa từ bên trong nguy hiểm hơn vì những người bên trong có kiến thức về hệ thống và dữ liệu của công ty, giúp họ dễ dàng xâm nhập và gây thiệt hại nghiêm trọng hơn so với hacker từ bên ngoài.

4. Phishing là gì và làm thế nào để tránh?

Phishing là một hình thức tấn công lừa đảo, trong đó hacker gửi email hoặc tin nhắn giả mạo để dụ người dùng nhấp vào liên kết nguy hiểm hoặc tiết lộ thông tin nhạy cảm. Để tránh, bạn nên kiểm tra kỹ nguồn gốc email, không nhấp vào liên kết không rõ ràng và sử dụng các công cụ bảo mật email.

5. Tấn công XSS và SQL Injection khác nhau như thế nào?

Tấn công XSS nhắm vào người dùng ứng dụng web bằng cách chèn mã độc vào trang web, trong khi tấn công SQL Injection nhắm vào cơ sở dữ liệu bằng cách chèn mã độc vào các truy vấn SQL để truy cập hoặc thao túng dữ liệu.

6. Làm gì khi phát hiện vi phạm dữ liệu?

Khi phát hiện vi phạm dữ liệu, bạn cần hành động nhanh chóng để thực hiện các biện pháp bảo mật, bao gồm thông báo cho các bên liên quan, khôi phục dữ liệu và tăng cường bảo mật để ngăn chặn các cuộc tấn công tiếp theo.

7. Các biện pháp bảo mật vật lý có quan trọng không?

Các biện pháp bảo mật vật lý rất quan trọng vì chúng giúp bảo vệ dữ liệu khỏi bị đánh cắp hoặc mất mát do các hành động trực tiếp từ bên ngoài hoặc sự bất cẩn của nhân viên.

7. Cách Xử Lý Khi Bị Vi Phạm Dữ Liệu

Vi phạm dữ liệu có thể xảy ra với bất kỳ công ty nào, dù đã được thiết lập tốt hay mới bắt đầu. Tội phạm mạng đang truy đuổi dữ liệu công ty vì nó chứa một lượng lớn thông tin về hàng ngàn người dùng.

Bạn cần cả bảo mật vật lý và bảo mật mạng toàn diện để bảo vệ dữ liệu của mình. Bạn có thể sử dụng các giải pháp bảo mật mạng đáng tin cậy, thuê bảo vệ để giám sát, lắp đặt camera an ninh, đào tạo nhân viên về các vụ lừa đảo và theo dõi hành vi bất thường của nhân viên để phát hiện kẻ nội gián.

Nếu bạn đã bị vi phạm dữ liệu, bạn cần hành động nhanh chóng để thực hiện các bước bảo mật nhằm khôi phục hoặc bảo vệ dữ liệu của mình.