Người dùng Booking.com đang phải đối mặt với một chiến dịch phishing mới nhằm đánh cắp dữ liệu cá nhân, thông tin đăng nhập và nhiều thứ khác. Microsoft Threat Intelligence đã phát hiện ra cuộc tấn công đang diễn ra này, nhắm vào người dùng và các tổ chức khách sạn trên toàn thế giới. Tuy nhiên, có một số dấu hiệu nhận biết rõ ràng mà người dùng cần chú ý.

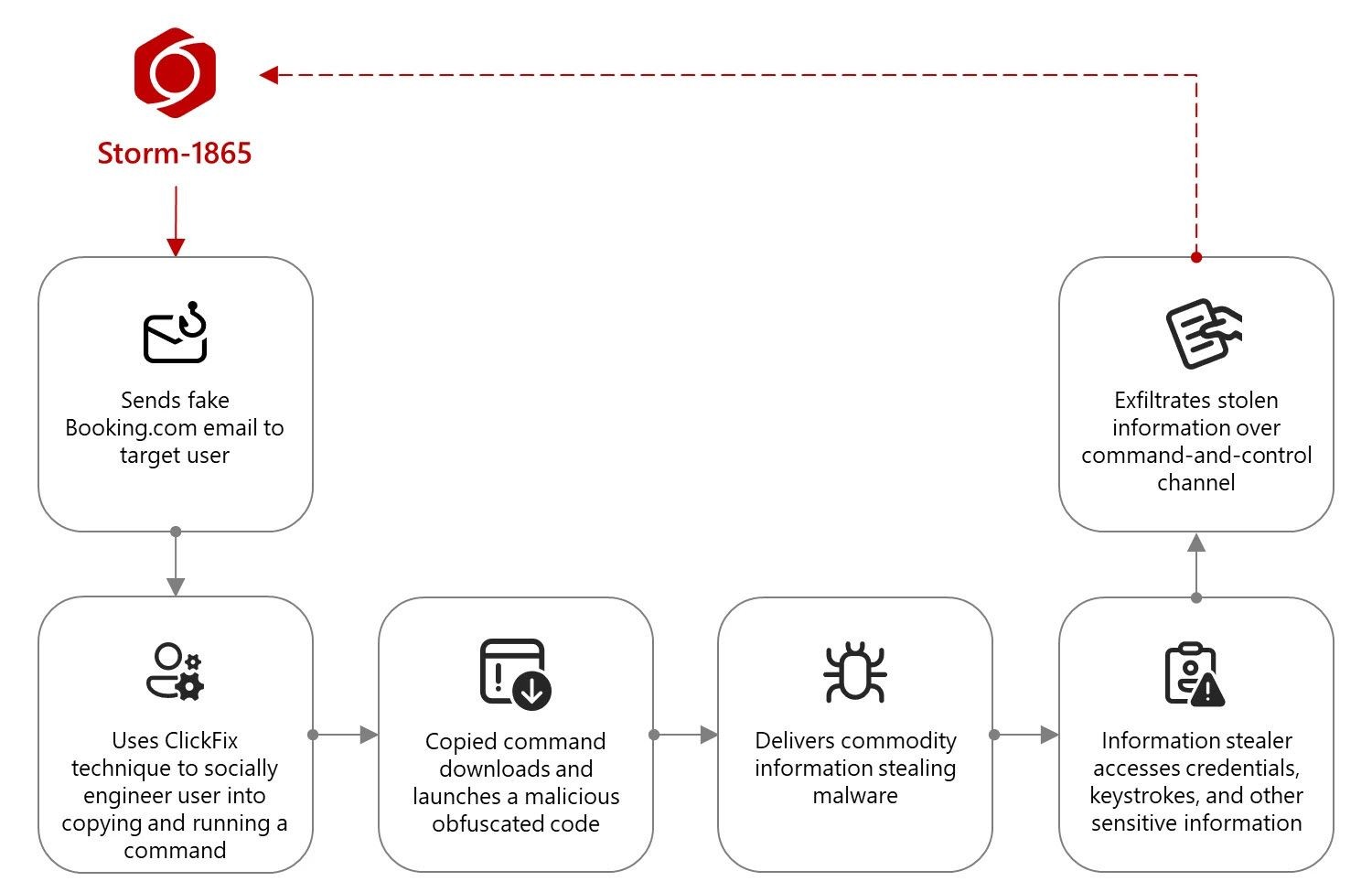

Microsoft Threat Intelligence lần đầu tiên phát hiện ra chiến dịch phishing này vào tháng 12 năm 2024, nhưng nó vẫn đang hoạt động và gây hại cho nhiều quốc gia trên thế giới. Chiến dịch này sử dụng kỹ thuật kỹ thuật xã hội được gọi là ClickFix, về cơ bản là lừa người dùng nhấp vào các thông báo lỗi để chạy các lệnh tải xuống phần mềm độc hại. Microsoft giải thích:

Trong kỹ thuật ClickFix, kẻ tấn công cố gắng lợi dụng xu hướng giải quyết vấn đề của con người bằng cách hiển thị các thông báo lỗi hoặc lời nhắc giả, hướng dẫn người dùng mục tiêu khắc phục sự cố bằng cách sao chép, dán và khởi chạy các lệnh cuối cùng dẫn đến việc tải xuống phần mềm độc hại.

Chiến dịch này không khác gì nhiều so với các cuộc tấn công phishing thông thường. Nạn nhân nhận được một email dường như đến từ Booking.com, chứa liên kết độc hại hoặc liên kết nhúng trong tệp PDF, giả định đưa người dùng đến trang web để giải quyết vấn đề.

Sơ đồ luồng hiển thị chuỗi lây nhiễm trong chiến dịch phishing Booking.com

Sơ đồ luồng hiển thị chuỗi lây nhiễm trong chiến dịch phishing Booking.com

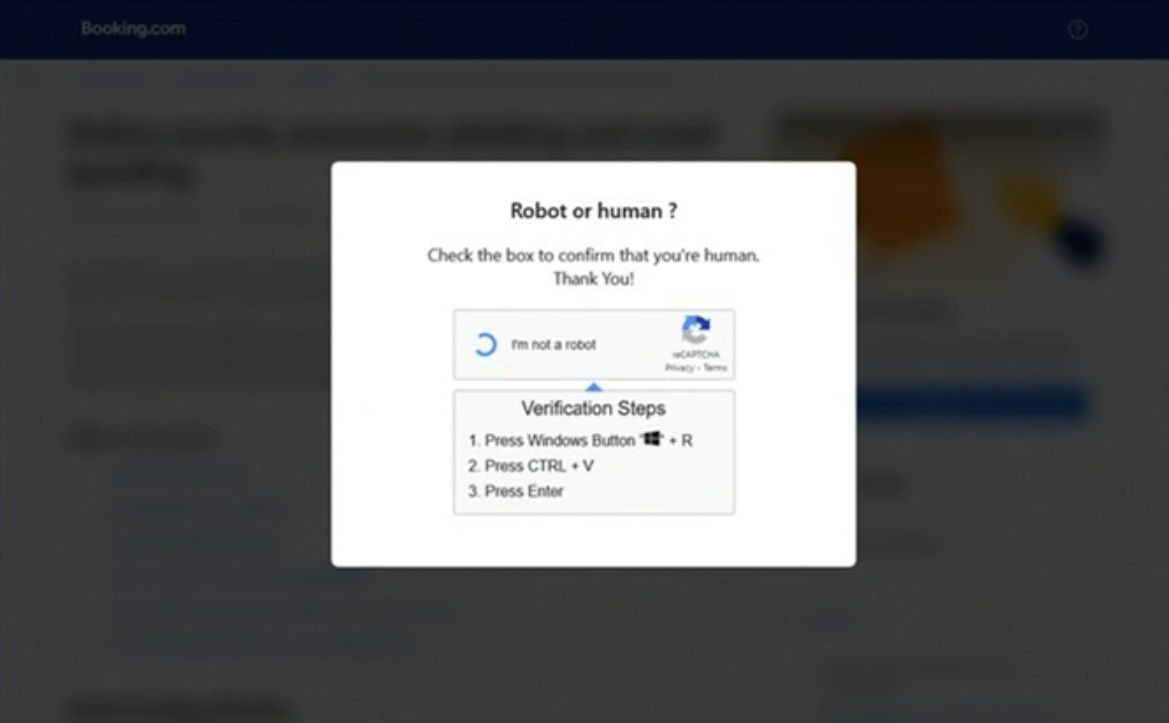

Tuy nhiên, điểm khác biệt của chiến dịch này là điều gì xảy ra khi bạn nhấp vào liên kết. Thay vì tải xuống phần mềm độc hại ngay lập tức, bạn sẽ được đưa đến một trang CAPTCHA để “xác minh” danh tính của mình. CAPTCHA này yêu cầu bạn mở cửa sổ Run của Windows và nhập lệnh mà kẻ lừa đảo cung cấp.

Lệnh này sẽ tự động được sao chép vào bảng nhớ tạm khi cửa sổ CAPTCHA xuất hiện, trong khi hướng dẫn giải thích cách nhấn tổ hợp phím Windows + R để mở cửa sổ Run, dán lệnh bằng tổ hợp phím Ctrl + V và cuối cùng chạy nó bằng cách nhấn Enter. Hơn nữa, nhu cầu tương tác của người dùng đảm bảo rằng tải trọng độc hại tránh được các tính năng bảo mật như chương trình chống vi-rút, tường lửa và các biện pháp bảo vệ tự động khác.

Ví dụ về trang web lừa đảo Booking.com từ Microsoft Threat Intelligence

Ví dụ về trang web lừa đảo Booking.com từ Microsoft Threat Intelligence

Lệnh này tải xuống và chạy tải trọng độc hại chính – phần mềm độc hại có thể đánh cắp dữ liệu tài chính và thông tin đăng nhập. Tải trọng chứa nhiều gia đình phần mềm độc hại, bao gồm XWorm, Lumma Stealer, VenomRAT, AsyncRAT, Danabot và NetSupport RAT.

Nếu Bạn Không Chắc Chắn, Đừng Nhấp Vào

Đây không phải là lần đầu tiên Booking.com gặp phải các chiến dịch phishing. Chiến dịch Telekopye nhắm vào Booking.com, cũng vào năm 2024, đã làm hàng ngàn du khách không ngờ bị lừa.

Vì vậy, trước khi nhấp vào bất kỳ liên kết nào trong email, hãy kiểm tra địa chỉ email của người gửi, vì trong hầu hết các trường hợp, email phishing sẽ không xuất phát từ địa chỉ chính thức của công ty. Bạn cũng có thể truy cập trực tiếp vào trang web liên quan, trong trường hợp này là Booking.com, và tiến hành giải quyết vấn đề của mình tại đó bằng cách liên hệ trực tiếp với công ty.

Tội phạm mạng sử dụng CAPTCHA để lan truyền phần mềm độc hại cũng không phải là điều mới mẻ. Hãy nhớ rằng, CAPTCHA là các bài kiểm tra đơn giản để xác minh xem bạn có phải là người thật hay không. Nếu một CAPTCHA yêu cầu bạn chạy một lệnh hoặc mở bất kỳ cửa sổ nào, bạn đang ở trên một trang web độc hại.

-

Chiến dịch phishing Booking.com là gì?

Chiến dịch phishing Booking.com là một cuộc tấn công lừa đảo nhằm đánh cắp dữ liệu cá nhân và thông tin đăng nhập từ người dùng Booking.com thông qua các email giả mạo. -

Làm thế nào để nhận biết email phishing?

Email phishing thường chứa các liên kết đáng ngờ, yêu cầu thông tin cá nhân hoặc địa chỉ email của người gửi không chính thức. -

Tại sao CAPTCHA lại được sử dụng trong chiến dịch phishing?

CAPTCHA được sử dụng để lừa người dùng thực hiện các hành động như mở cửa sổ Run và chạy các lệnh độc hại, giúp tải trọng độc hại tránh được các biện pháp bảo mật. -

Làm thế nào để bảo vệ bản thân khỏi phishing?

Kiểm tra địa chỉ email của người gửi, không nhấp vào liên kết khả nghi, sử dụng phần mềm bảo mật và giáo dục bản thân về các kỹ thuật lừa đảo. -

Booking.com đã từng bị nhắm đến bởi các chiến dịch phishing khác chưa?

Có, Booking.com đã từng bị nhắm đến bởi các chiến dịch phishing khác như chiến dịch Telekopye vào năm 2024. -

Phần mềm độc hại nào được sử dụng trong chiến dịch này?

Chiến dịch này sử dụng nhiều gia đình phần mềm độc hại, bao gồm XWorm, Lumma Stealer, VenomRAT, AsyncRAT, Danabot và NetSupport RAT. -

Tôi nên làm gì nếu nghi ngờ mình đã bị lừa?

Nếu bạn nghi ngờ mình đã bị lừa, hãy thay đổi ngay mật khẩu của bạn, kiểm tra tài khoản ngân hàng và liên hệ với Booking.com để báo cáo vấn đề.

Để biết thêm thông tin về các biện pháp bảo mật và cách bảo vệ bản thân khỏi các cuộc tấn công phishing, hãy truy cập Tạp Chí Mobile. Nếu bạn quan tâm đến các bài viết khác về bảo mật, hãy xem thêm tại chuyên mục Security.

Tài liệu tham khảo:

- Microsoft Threat Intelligence. (2025). Phishing Campaign Impersonates Booking.com, Delivers a Suite of Credential-Stealing Malware. Microsoft Security Blog

- MakeUseOf. (2024). How to Spot the Telekopye Hotel Booking Scam. MakeUseOf

- MakeUseOf. (2025). How Criminals Use CAPTCHAs to Help Spread Malware. MakeUseOf

Các Biện Pháp Phòng Ngừa Phishing

Để bảo vệ bản thân khỏi các cuộc tấn công phishing, bạn có thể thực hiện các biện pháp sau:

- Kiểm tra Địa Chỉ Email: Luôn kiểm tra địa chỉ email của người gửi để đảm bảo nó đến từ nguồn chính thức.

- Không Nhấp Vào Liên Kết Khả Nghi: Nếu bạn nhận được email yêu cầu nhấp vào liên kết để giải quyết vấn đề, hãy truy cập trực tiếp vào trang web của công ty để xác minh.

- Sử Dụng Phần Mềm Bảo Mật: Cài đặt và cập nhật phần mềm chống vi-rút và tường lửa để bảo vệ thiết bị của bạn.

- Giáo Dục Bản Thân: Học cách nhận biết các dấu hiệu của email phishing và các kỹ thuật lừa đảo.