Contents

Trong thời đại công nghệ số hiện nay, GitHub đã trở thành nền tảng không thể thiếu cho các nhà phát triển phần mềm. Tuy nhiên, một nguy cơ tiềm ẩn đang ngày càng trở nên rõ ràng: GitHub RepoJacking. Hiện tượng này xảy ra khi các hacker lợi dụng việc thay đổi tên người dùng trên GitHub để chiếm đoạt các repository cũ, nhằm chèn mã độc hại vào các ứng dụng sử dụng mã nguồn này làm phụ thuộc. Nếu bạn đã thay đổi tên người dùng hoặc tham chiếu đến các repository khác làm phụ thuộc, việc bảo vệ dự án của bạn trên GitHub là vô cùng quan trọng.

RepoJacking Là Gì?

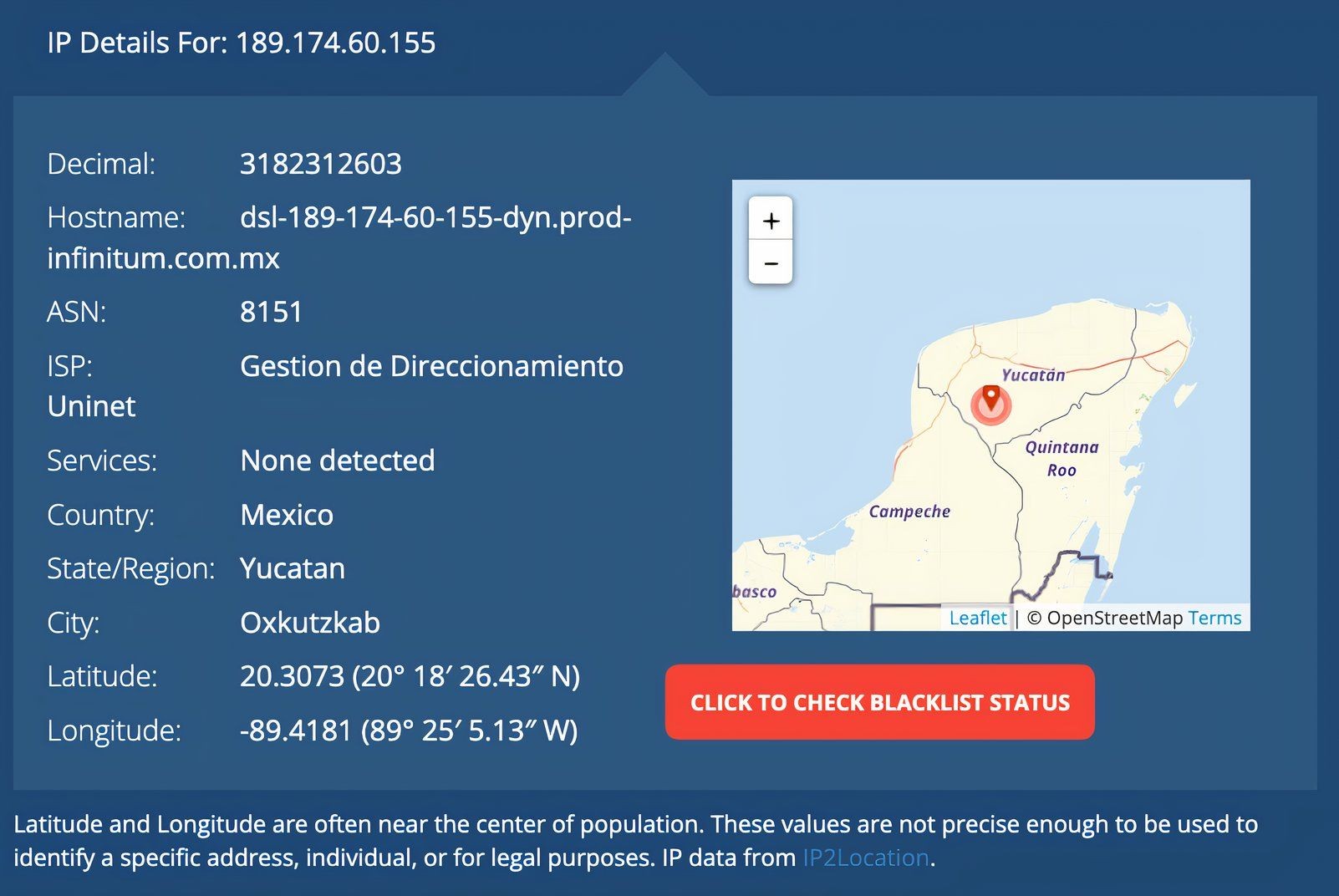

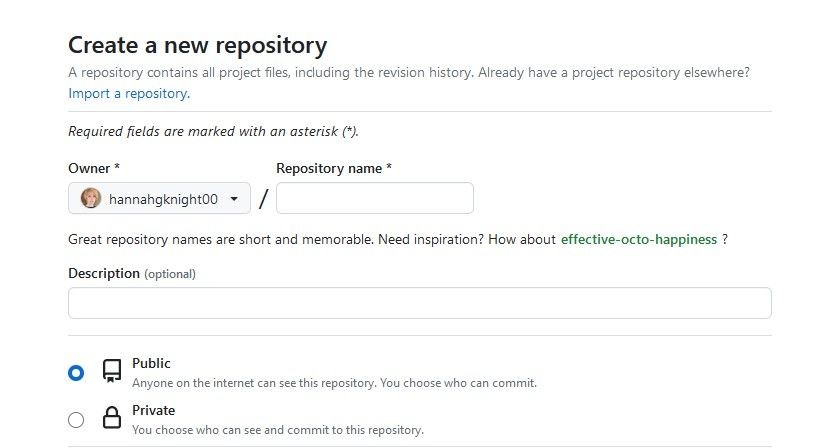

Hình ảnh minh họa việc tạo repository mới trên GitHub

Hình ảnh minh họa việc tạo repository mới trên GitHub

RepoJacking là một loại khai thác có thể xảy ra sau khi chủ sở hữu repository thay đổi tên người dùng. Khi đó, tên người dùng cũ và tên repository trở nên khả dụng, và một kẻ tấn công có thể chiếm đoạt tên người dùng này và tạo một repository mới với cùng tên. RepoJacking có thể gây ra hai loại rủi ro chính:

- RepoJacking có thể làm cho một ứng dụng vốn đáng tin cậy trở nên không đáng tin cậy. Nếu bạn sử dụng một ứng dụng mà phụ thuộc vào một repository trên GitHub và chủ sở hữu repository đó đổi tên, việc sử dụng ứng dụng đó sẽ khiến bạn dễ bị tấn công.

- RepoJacking có thể đặt ứng dụng bạn đang phát triển vào nguy cơ. Nếu bạn tham chiếu đến một repository trên GitHub làm phụ thuộc và không cập nhật khi repository đó được đổi tên, ứng dụng của bạn sẽ dễ bị khai thác RepoJacking.

Mặc dù RepoJacking không gây ra rủi ro lớn cho người dùng, nhưng có lý do chính đáng để tin rằng nó có thể là cơ chế cho một cuộc tấn công chuỗi cung ứng nghiêm trọng. Nếu một ứng dụng có phụ thuộc tham chiếu đến một repository bị chiếm đoạt, nó sẽ gọi và nhận mã từ kẻ tấn công, có thể chứa mã độc.

Nếu bạn phát triển trên GitHub, việc hiểu cách giảm thiểu rủi ro tấn công chuỗi cung ứng và RepoJacking – cả khi bạn là chủ sở hữu repository bị chiếm đoạt và khi bạn là bên thứ ba có phụ thuộc – là rất quan trọng.

Cách Giảm Thiểu Rủi Ro RepoJacking

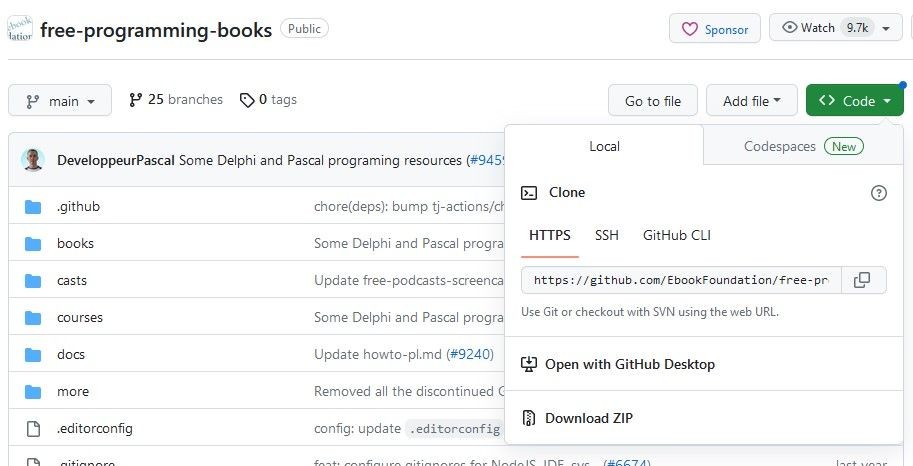

Hình ảnh minh họa việc sao chép repository trên GitHub

Hình ảnh minh họa việc sao chép repository trên GitHub

Các cuộc tấn công RepoJacking dựa vào một cơ chế rất dễ đoán: kẻ tấn công chiếm quyền kiểm soát một repository chưa được sử dụng và sau đó lợi dụng bất kỳ ứng dụng nào tham chiếu đến nó làm phụ thuộc. May mắn thay, điều này làm cho việc chống lại RepoJacking trở nên dễ dàng hơn.

Tạo Bản Sao Riêng Tư Của Repository

Sao chép một repository là một cách tuyệt vời để giảm thiểu rủi ro liên quan đến phụ thuộc trong dự án của bạn vì bạn sẽ có toàn quyền kiểm soát bản sao riêng tư của mình. Bạn có thể tạo một bản sao riêng tư của một repository công khai bằng cách sao chép trần và đẩy gương, như được tài liệu hóa trên GitHub.

Theo Dõi Cẩn Thận Các Phụ Thuộc Của Dự Án

Nếu bạn quyết định rằng bạn muốn tránh rắc rối và tham chiếu đến các repository công khai, bạn nên đảm bảo kiểm tra các phụ thuộc của dự án thường xuyên. Kiểm tra tình trạng của các phụ thuộc vài lần một năm sẽ mất ít hơn một giờ – và nó sẽ giúp bạn tránh được nhiều căng thẳng.

Xem Xét Lại Việc Đổi Tên Tài Khoản

Lý tưởng nhất, việc giữ tên người dùng cập nhật sẽ không gây ra bất kỳ lo ngại nào. Tuy nhiên, với rủi ro của RepoJacking, bạn nên cân nhắc giữ tên cũ của mình. Nếu bạn phải thay đổi tên người dùng, bạn nên đăng ký và giữ lại tên cũ bằng cách đăng ký một tài khoản khác.

Sử Dụng Tài Nguyên Bên Ngoài Một Cách Thông Minh

Phụ thuộc tạo ra một rủi ro vốn có vì chúng tạo ra các điểm truy cập của bên thứ ba trong ứng dụng của bạn. Mặc dù chúng thường đáng giá thời gian mà chúng tiết kiệm, việc kiểm tra thường xuyên các phụ thuộc của dự án là rất quan trọng. Bạn cũng nên thực hiện các biện pháp bảo mật khác, chẳng hạn như sử dụng xác thực SSH, để ngăn chặn các khai thác.

-

RepoJacking là gì?

RepoJacking là một loại khai thác xảy ra khi một repository trên GitHub bị chiếm đoạt sau khi chủ sở hữu thay đổi tên người dùng. -

Làm thế nào để biết nếu repository của tôi bị RepoJacking?

Bạn có thể kiểm tra tên người dùng cũ của mình trên GitHub để xem liệu có ai đã chiếm đoạt tên đó và tạo repository mới với cùng tên hay không. -

Có cách nào để ngăn chặn RepoJacking không?

Cách tốt nhất để ngăn chặn RepoJacking là tạo bản sao riêng tư của các repository bạn phụ thuộc và thường xuyên kiểm tra các phụ thuộc của dự án. -

Tôi nên làm gì nếu tôi đã thay đổi tên người dùng trên GitHub?

Nếu bạn đã thay đổi tên người dùng, bạn nên đăng ký một tài khoản khác để giữ lại tên cũ và ngăn chặn RepoJacking. -

RepoJacking có phải là một mối đe dọa lớn không?

Mặc dù RepoJacking không phải là một mối đe dọa lớn cho người dùng, nhưng nó có thể là cơ chế cho các cuộc tấn công chuỗi cung ứng nghiêm trọng. -

Làm thế nào để tôi có thể bảo vệ ứng dụng của mình khỏi RepoJacking?

Bạn có thể bảo vệ ứng dụng của mình bằng cách sử dụng các biện pháp bảo mật như xác thực SSH và thường xuyên kiểm tra các phụ thuộc của dự án. -

Có nên sử dụng các repository công khai làm phụ thuộc không?

Sử dụng các repository công khai làm phụ thuộc có thể tiết kiệm thời gian, nhưng bạn nên thường xuyên kiểm tra và cập nhật các phụ thuộc để đảm bảo an toàn.

Kết Luận

GitHub RepoJacking là một mối đe dọa thực sự mà các nhà phát triển cần phải lưu ý. Bằng cách hiểu rõ về RepoJacking và áp dụng các biện pháp phòng ngừa như tạo bản sao riêng tư, theo dõi cẩn thận các phụ thuộc và cân nhắc kỹ lưỡng việc đổi tên tài khoản, bạn có thể bảo vệ dự án của mình khỏi các cuộc tấn công tiềm ẩn. Hãy luôn cập nhật và kiểm tra các phụ thuộc của bạn để đảm bảo an toàn cho ứng dụng của bạn.

Để tìm hiểu thêm về các biện pháp bảo mật khác, hãy truy cập Tạp Chí Mobile và khám phá thêm tại chuyên mục Security.