Contents

- Tại Sao Phải Tích Hợp An Ninh Mạng Vào Chu Kỳ Phát Triển?

- Cách Tích Hợp An Ninh Mạng Vào Quá Trình Phát Triển Phần Mềm

- 1. Phân Tích Yêu Cầu

- 2. Thiết Kế và Kiến Trúc

- 3. Phát Triển

- 4. Kiểm Tra và Đảm Bảo Chất Lượng

- 5. Triển Khai và Quản Lý Cấu Hình

- 6. Vận Hành và Bảo Trì

- 1. Tại sao việc tích hợp an ninh mạng vào chu kỳ phát triển phần mềm lại quan trọng?

- 2. Mô hình Agile có lợi ích gì trong việc phát triển phần mềm?

- 3. Các bước cơ bản trong chu kỳ phát triển phần mềm là gì?

- 4. Làm thế nào để đảm bảo an ninh trong giai đoạn phát triển?

- 5. Tại sao cần phải kiểm tra an ninh phần mềm?

- 6. Làm thế nào để quản lý cấu hình an toàn?

- 7. Làm gì khi phần mềm hết hạn sử dụng?

- Đã Đến Lúc Loại Bỏ Phần Mềm Của Bạn?

Chu Kỳ Phát Triển Phần Mềm (SDLC) là một phương pháp tiếp cận có hệ thống được thiết kế để giúp bạn tạo ra phần mềm chất lượng cao một cách nhanh chóng và hiệu quả. SDLC cung cấp một lộ trình hướng dẫn bạn trong quá trình phát triển, từ giai đoạn ý tưởng đến bảo trì. Tuy nhiên, điều quan trọng là phải tích hợp các thực tiễn an ninh mạng xuyên suốt quá trình này. Nếu bạn không thực hiện các biện pháp an ninh mạng đúng cách, bạn có nguy cơ gặp phải các lỗ hổng trong phần mềm hoặc phát hiện ra các lỗi.

Tại Sao Phải Tích Hợp An Ninh Mạng Vào Chu Kỳ Phát Triển?

Việc xây dựng phần mềm an toàn mang lại nhiều lợi ích. Không chỉ bảo vệ dữ liệu quan trọng như thông tin cá nhân có thể nhận dạng được hoặc thông tin y tế bảo mật, mà còn ngăn chặn các mối đe dọa như phần mềm độc hại và lừa đảo. Bằng cách tuân thủ các thực tiễn an ninh tốt nhất, bạn có thể tránh được những sai lầm lớn có thể làm ảnh hưởng đến uy tín của công ty.

Hơn nữa, việc tuân thủ các tiêu chuẩn ngành sẽ tăng cường lòng tin của khách hàng, giảm thiểu rủi ro trong chuỗi cung ứng và thúc đẩy văn hóa nhấn mạnh sự phát triển liên tục và nhận thức về an ninh.

Cách Tích Hợp An Ninh Mạng Vào Quá Trình Phát Triển Phần Mềm

Có nhiều phương pháp tiếp cận chu kỳ phát triển phần mềm (SDLC), bao gồm mô hình thác nước, mô hình V, mô hình big bang, mô hình lặp lại và mô hình tăng dần. Tuy nhiên, trọng tâm ở đây là mô hình Agile, thường được doanh nghiệp ưa chuộng.

Bằng cách chia nhỏ dự án thành các phần nhỏ và giao hàng theo các chu kỳ liên tục, mô hình này mang lại sự phát triển nhanh chóng, linh hoạt với nhu cầu thay đổi, sử dụng tối ưu tài nguyên và kết quả đo lường nhất quán.

1. Phân Tích Yêu Cầu

Nhóm làm việc xem xét kế hoạch trên bàn

Nhóm làm việc xem xét kế hoạch trên bàn

Để cung cấp sản phẩm chất lượng, bạn cần phải thu thập, kiểm tra và tài liệu hóa chi tiết các yêu cầu của sản phẩm.

Quá trình thu thập, còn gọi là elicitation, là nơi bạn tập hợp các thông số rõ ràng và chính xác từ khách hàng – cho phép khách hàng mô tả đầy đủ những gì họ muốn, và bao gồm các cuộc họp chính thức với sự tham gia của các bên liên quan. Trong quá trình phân tích, các bên liên quan sẽ cùng nhau thảo luận để xác định tính khả thi của dự án.

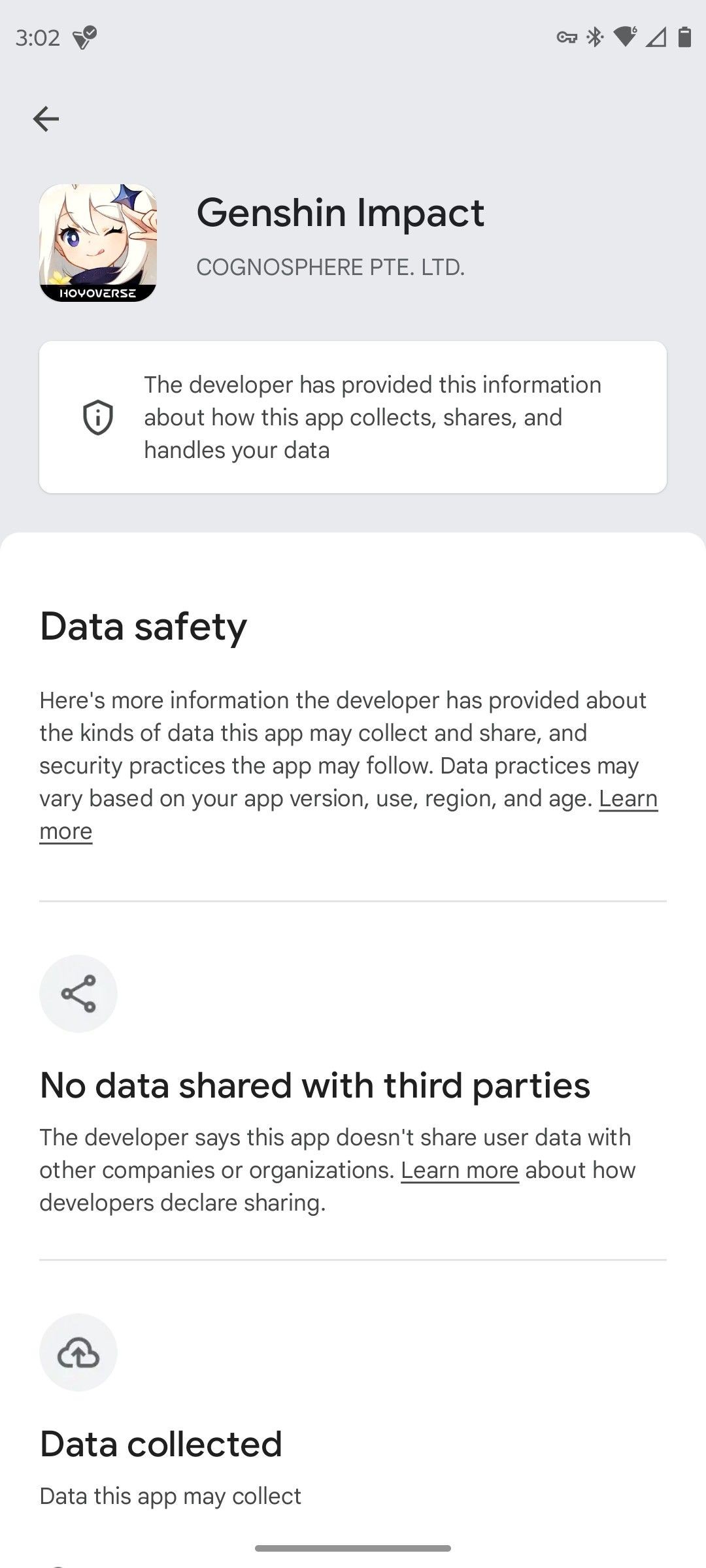

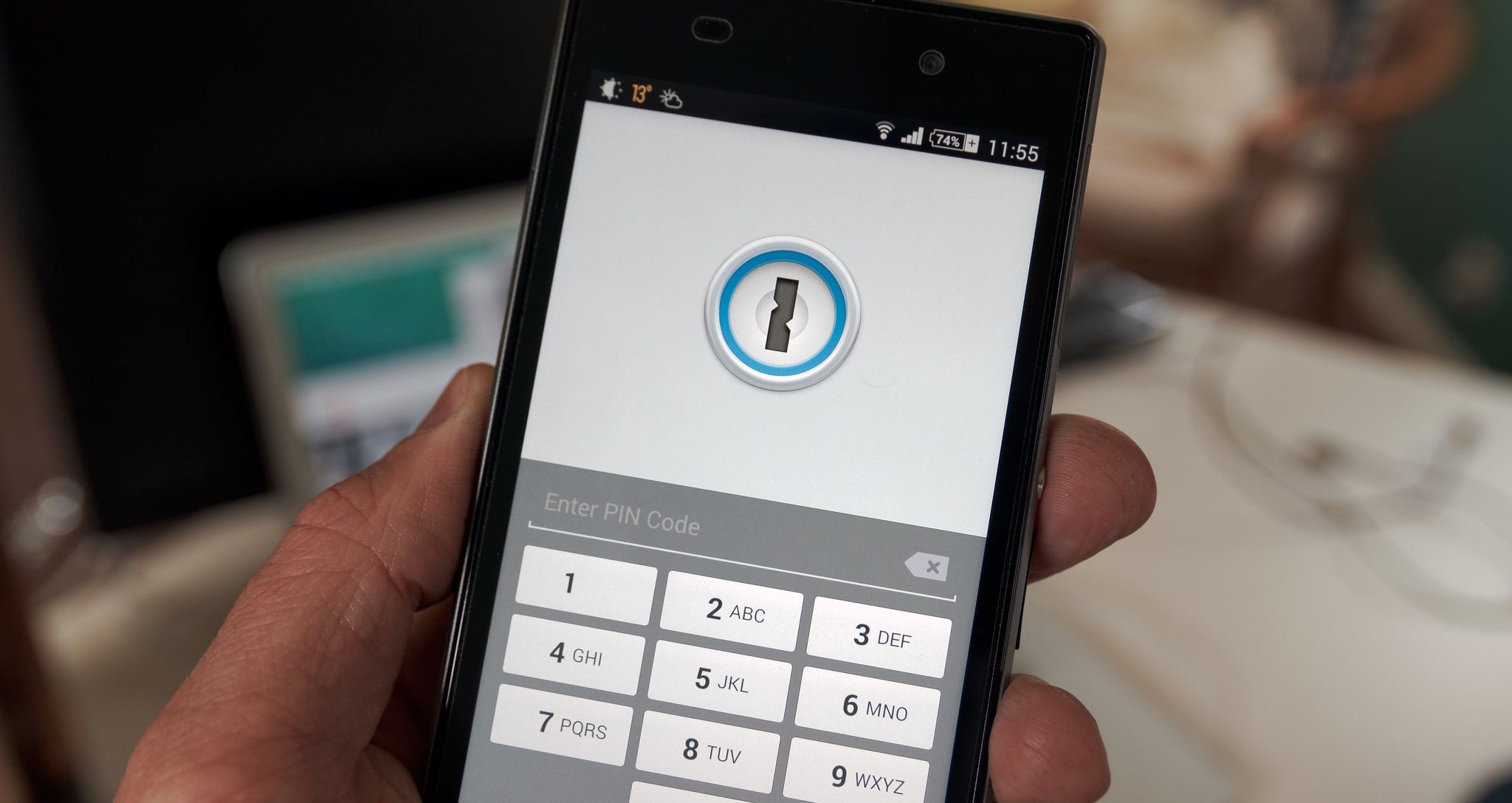

An ninh yêu cầu bạn phải bao quát các khía cạnh như kiểm soát truy cập, bảo vệ dữ liệu, cơ chế xác thực và ủy quyền, giao thức truyền thông bảo mật và mã hóa. Bạn cũng cần tiến hành đánh giá rủi ro toàn diện, xác định khả năng xảy ra các mối đe dọa và lỗ hổng trong hệ thống của bạn, đồng thời đảm bảo tuân thủ bất kỳ yêu cầu cụ thể nào của ngành về quyền riêng tư dữ liệu như Tiêu chuẩn Bảo mật Dữ liệu Thẻ Thanh toán (PCI DSS) hoặc Đạo luật Bảo mật và Tính di động Bảo hiểm Y tế năm 1996 (HIPAA).

Điều quan trọng là phải xác định các mục tiêu an ninh phù hợp với mục tiêu tổng thể của dự án trước khi chuyển sang bước tiếp theo.

2. Thiết Kế và Kiến Trúc

Giai đoạn này liên quan đến việc phát triển kế hoạch thiết kế dựa trên Thông số Kỹ thuật Thiết kế (DDS), bao gồm kiến trúc của phần mềm – ngôn ngữ lập trình, cơ sở dữ liệu, API, hệ điều hành, giao diện, v.v. Nó cũng bao gồm việc tạo danh sách các tính năng, thiết kế giao diện người dùng, các biện pháp an ninh và yêu cầu về cơ sở hạ tầng.

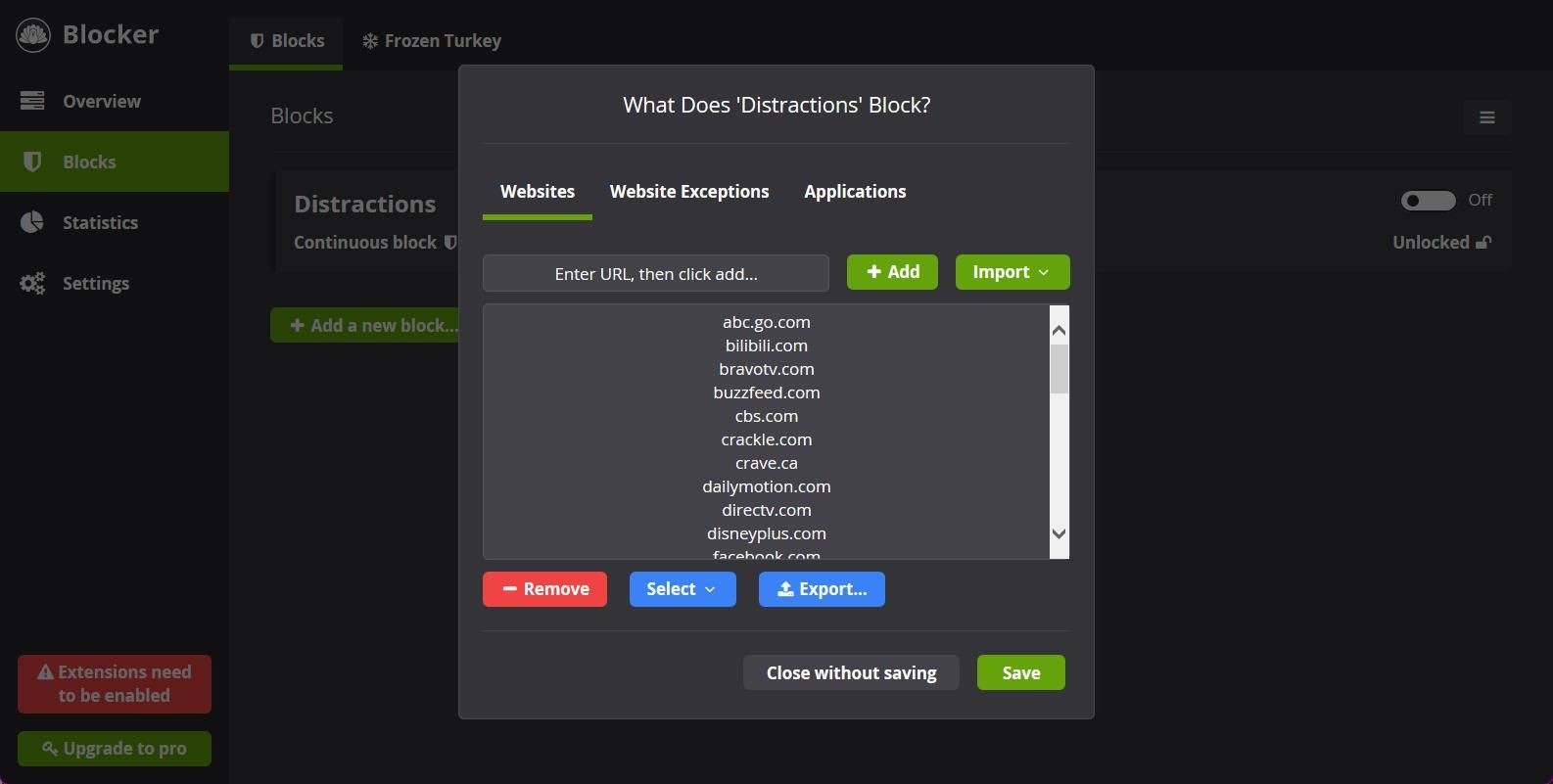

Việc áp dụng an ninh bao gồm chiến lược “phòng thủ nhiều lớp”, đảm bảo rằng nếu một kẻ tấn công vượt qua một lớp, sẽ có các biện pháp an ninh khác để bảo vệ phần mềm, chẳng hạn như tường lửa, hệ thống phát hiện xâm nhập và mã hóa. Điều quan trọng là phải triển khai các giao diện lập trình ứng dụng (API) được thiết kế an toàn, để ngăn chặn truy cập và thao túng dữ liệu trái phép.

Ngoài ra, bạn cần đảm bảo cấu hình an toàn cho các thành phần phần mềm trong khuôn khổ hướng dẫn của các khung an ninh ngành, đồng thời giảm thiểu số lượng chức năng và dịch vụ mà bạn tiếp xúc với các mối đe dọa trực tuyến.

3. Phát Triển

Nhóm làm việc chăm chỉ với hai máy tính xách tay

Nhóm làm việc chăm chỉ với hai máy tính xách tay

Giai đoạn này là giai đoạn phát triển thực tế của sản phẩm, chuyển các yêu cầu vào mã để tạo ra sản phẩm. Nếu được chia thành các phần hành động, quá trình này nên diễn ra trong thời gian ngắn nhất có thể trong khi cung cấp giá trị và chất lượng cao nhất.

Tốt nhất là nên áp dụng các thực tiễn mã hóa an toàn như xác thực đầu vào, mã hóa đầu ra và xử lý lỗi an toàn để ngăn chặn các lỗ hổng như tấn công SQL injection và Cross-Site Scripting (XSS). Điều quan trọng là phải thực hiện nguyên tắc quyền hạn tối thiểu, nơi các thành phần phần mềm và con người chỉ được truy cập vào dữ liệu và hệ thống cho phép họ thực hiện chức năng của mình, đồng thời hạn chế tác động của một cuộc tấn công an ninh có thể xảy ra.

Các nguyên tắc an ninh khác bao gồm việc sử dụng các giao thức truyền thông an toàn như HTTPS khi truyền tải thông tin nhạy cảm (tức là sử dụng các kỹ thuật mã hóa phù hợp để bảo vệ dữ liệu nhạy cảm), và tránh việc mã hóa cứng thông tin như mật khẩu, khóa API và khóa mã hóa vào mã nguồn.

4. Kiểm Tra và Đảm Bảo Chất Lượng

Trước khi trình bày phần mềm hoàn chỉnh cho khách hàng, đội ngũ đảm bảo chất lượng của bạn cần thực hiện kiểm tra xác thực để đảm bảo mọi thứ hoạt động đúng cách. Có nhiều loại kiểm tra khác nhau – kiểm tra hiệu suất, kiểm tra chức năng, kiểm tra an ninh, kiểm tra đơn vị, kiểm tra khả năng sử dụng và kiểm tra chấp nhận.

Cũng có các loại kiểm tra an ninh như kiểm tra xâm nhập, quét lỗ hổng và kiểm tra hồi quy tập trung vào an ninh.

Bạn nên tập trung vào việc thiết lập một môi trường kiểm tra an toàn, mô phỏng giai đoạn sản xuất nhưng đảm bảo không tiết lộ thông tin nhạy cảm hoặc quan trọng. Bạn có thể sử dụng kiểm soát truy cập và phân đoạn mạng để giảm thiểu rủi ro.

Ngoài ra, bạn nên tích hợp việc xem xét mã để phát hiện các vấn đề liên quan đến an ninh; đảm bảo dữ liệu bạn sử dụng trong quá trình kiểm tra không chứa dữ liệu người dùng thực, dữ liệu sản xuất hoặc thông tin nhạy cảm, nhằm ngăn chặn việc tiết lộ không mong muốn.

5. Triển Khai và Quản Lý Cấu Hình

Bây giờ bạn có thể phát hành sản phẩm cho công chúng (hoặc người dùng cụ thể nếu phạm vi phần mềm của bạn hạn chế hơn). Đôi khi, điều này có thể xảy ra theo từng giai đoạn, tùy thuộc vào chiến lược kinh doanh của công ty bạn. Tuy nhiên, bạn vẫn có thể thực hiện các nâng cấp cho sản phẩm.

Quá trình phát triển an toàn bao gồm triển khai tự động, giao tiếp an toàn và kế hoạch quay lại để trở về trạng thái đã biết trước đó nếu có mối đe dọa hoặc sự cố an ninh xảy ra. Với quản lý cấu hình an toàn, bạn cần chuẩn hóa các cấu hình, thực hiện kiểm tra cấu hình định kỳ, sử dụng hệ thống kiểm soát phiên bản để theo dõi các thay đổi và sửa đổi không được phép, và lưu trữ và quản lý an toàn các thông tin nhạy cảm.

Điều quan trọng là phải thực hiện quản lý bản vá an ninh bằng cách theo dõi các lỗ hổng, áp dụng ngay các bản vá an ninh và kiểm tra chúng trong môi trường dàn dựng trước khi triển khai.

6. Vận Hành và Bảo Trì

Người làm việc trước nhiều màn hình bao gồm máy tính xách tay và máy tính để bàn

Người làm việc trước nhiều màn hình bao gồm máy tính xách tay và máy tính để bàn

Giai đoạn cuối cùng liên quan đến việc bảo trì kịp thời phần mềm, tức là sửa lỗi, thêm tính năng mới và nâng cấp (chủ yếu dựa trên phản hồi của người dùng hoặc khi đội ngũ phát hiện ra một lỗi).

Việc tích hợp an ninh bao gồm việc thiết lập kế hoạch ứng phó sự cố và xác định vai trò và trách nhiệm của từng thành viên trong nhóm. Việc giám sát liên tục phần mềm và cơ sở hạ tầng của nó giúp phát hiện các cuộc tấn công hoặc mối đe dọa có thể xảy ra.

Ngoài ra, bạn phải cung cấp các biện pháp dự phòng cho việc sao lưu và khôi phục dữ liệu trong trường hợp bị tấn công bằng ransomware; và cung cấp đào tạo nhận thức về an ninh cho tất cả các thành viên trong nhóm để ngăn họ rơi vào các cuộc tấn công kỹ thuật xã hội phổ biến. Điều quan trọng là phải đảm bảo phần mềm của bạn luôn tuân thủ các tiêu chuẩn an ninh và yêu cầu quy định, vì vậy hãy tiến hành kiểm toán nội bộ và ngoại bộ định kỳ.

1. Tại sao việc tích hợp an ninh mạng vào chu kỳ phát triển phần mềm lại quan trọng?

Tích hợp an ninh mạng giúp bảo vệ dữ liệu quan trọng, ngăn chặn các mối đe dọa và duy trì uy tín của công ty.

2. Mô hình Agile có lợi ích gì trong việc phát triển phần mềm?

Mô hình Agile cho phép phát triển nhanh chóng, linh hoạt với nhu cầu thay đổi và sử dụng tối ưu tài nguyên.

3. Các bước cơ bản trong chu kỳ phát triển phần mềm là gì?

Các bước cơ bản bao gồm phân tích yêu cầu, thiết kế và kiến trúc, phát triển, kiểm tra và đảm bảo chất lượng, triển khai và quản lý cấu hình, vận hành và bảo trì.

4. Làm thế nào để đảm bảo an ninh trong giai đoạn phát triển?

Áp dụng các thực tiễn mã hóa an toàn, nguyên tắc quyền hạn tối thiểu và sử dụng các giao thức truyền thông an toàn.

5. Tại sao cần phải kiểm tra an ninh phần mềm?

Kiểm tra an ninh giúp phát hiện và khắc phục các lỗ hổng trước khi phần mềm được triển khai.

6. Làm thế nào để quản lý cấu hình an toàn?

Chuẩn hóa các cấu hình, thực hiện kiểm tra cấu hình định kỳ và sử dụng hệ thống kiểm soát phiên bản.

7. Làm gì khi phần mềm hết hạn sử dụng?

Loại bỏ hiệu quả các tài nguyên có thể gây nguy hiểm và thông báo cho người dùng về việc kết thúc phần mềm.

Tạp Chí Mobile luôn cập nhật những thông tin mới nhất về an ninh mạng và phát triển phần mềm. Để biết thêm thông tin chi tiết về các chủ đề liên quan đến an ninh mạng, hãy truy cập ngay vào trang web của chúng tôi.

Đã Đến Lúc Loại Bỏ Phần Mềm Của Bạn?

Khi bạn đã áp dụng mô hình SDLC của mình, tích hợp các giao thức và thực tiễn an ninh vào từng bước, phần mềm của bạn cuối cùng có thể sẽ hết hạn sử dụng.

Trong trường hợp này, điều quan trọng là phải loại bỏ hiệu quả tất cả các tài nguyên có thể gây nguy hiểm cho an ninh của bạn nếu rơi vào tay sai. Đừng quên thông báo cho người dùng về việc kết thúc phần mềm cũng như bất kỳ sự thay thế nào bạn có thể đã tạo ra.