Contents

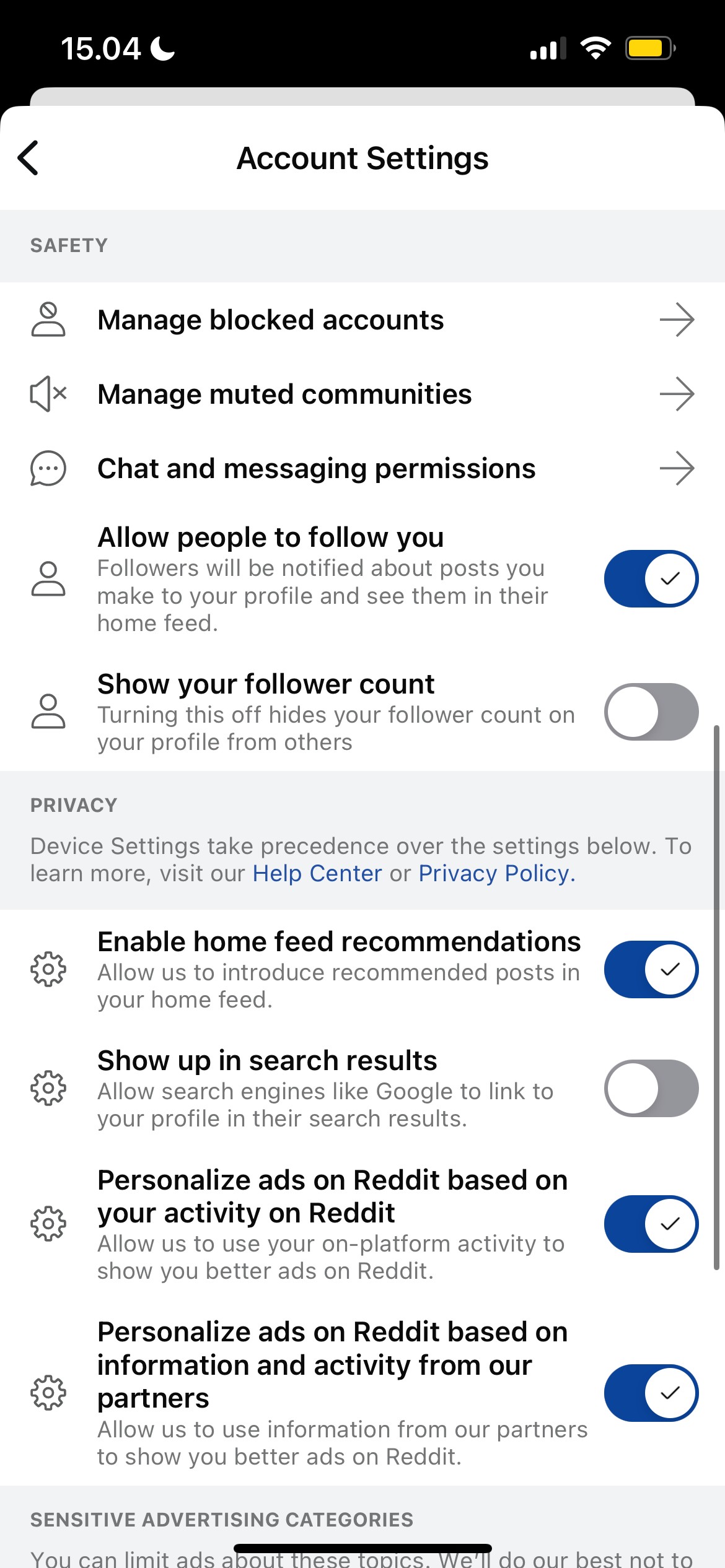

Một lỗ hổng phần mềm chưa được vá trên máy chủ ESXi của VMWare đang bị tin tặc khai thác với mục tiêu lan truyền mã độc tống tiền trên toàn cầu. Lỗ hổng này đã tồn tại từ hai năm trước và hiện đang trở thành mục tiêu của một chiến dịch tấn công rộng rãi. Mục tiêu của cuộc tấn công này là triển khai ESXiArgs, một biến thể mã độc tống tiền mới. Ước tính có hàng trăm tổ chức đã bị ảnh hưởng.

Đội ứng cứu khẩn cấp máy tính của Pháp (CERT) đã đăng một thông báo vào ngày 3 tháng 2, trong đó thảo luận về bản chất của các cuộc tấn công. Trong bài đăng của CERT, họ đã viết rằng các chiến dịch “dường như đã lợi dụng việc phơi bày các máy ảo hóa ESXi chưa được cập nhật vá lỗi bảo mật kịp thời.” CERT cũng lưu ý rằng lỗ hổng đang bị khai thác “cho phép kẻ tấn công thực hiện việc khai thác mã tùy ý từ xa.”

Các tổ chức đã được thúc giục vá lỗ hổng trên máy ảo hóa để tránh trở thành nạn nhân của chiến dịch mã độc tống tiền này. Tuy nhiên, CERT nhắc nhở người đọc trong thông báo nêu trên rằng “việc cập nhật một sản phẩm hoặc phần mềm là một hoạt động nhạy cảm cần được thực hiện một cách cẩn thận,” và “nên thực hiện các thử nghiệm nhiều nhất có thể.”

VMWare Cũng Đã Lên Tiếng Về Tình Hình

Hình ảnh minh họa ổ khóa bị xích với hình đầu lâu phía trước

Hình ảnh minh họa ổ khóa bị xích với hình đầu lâu phía trước

Cùng với CERT và nhiều tổ chức khác, VMWare cũng đã đăng một bài viết về cuộc tấn công toàn cầu này. Trong thông báo của VMWare, họ đã viết rằng lỗ hổng trên máy chủ (được biết đến với mã CVE-2021-21974) có thể cho phép các diễn viên độc hại “kích hoạt vấn đề tràn bộ nhớ trong dịch vụ OpenSLP dẫn đến thực thi mã từ xa.”

VMWare cũng lưu ý rằng họ đã phát hành bản vá cho lỗ hổng này vào tháng 2 năm 2021, có thể được sử dụng để cắt đứt vectơ tấn công của các diễn viên độc hại và do đó tránh bị tấn công.

Cuộc Tấn Công Không Dường Như Được Chính Phủ Điều Hành

Mặc dù danh tính của các kẻ tấn công trong chiến dịch này vẫn chưa được biết, nhưng Cơ quan An ninh Mạng Quốc gia của Ý (ACN) đã nói rằng hiện tại không có bằng chứng nào cho thấy cuộc tấn công được thực hiện bởi bất kỳ thực thể nhà nước nào (như được báo cáo bởi Reuters). Nhiều tổ chức tại Ý đã bị ảnh hưởng bởi cuộc tấn công này, cũng như các tổ chức tại Pháp, Mỹ, Đức và Canada.

Có những gợi ý về ai có thể chịu trách nhiệm cho chiến dịch này, với phần mềm từ các gia đình mã độc tống tiền như BlackCat, Agenda và Nokoyawa, đang được xem xét. Thời gian sẽ cho biết liệu danh tính của các diễn viên có thể được phát hiện hay không.

-

Lỗ hổng nào trên máy chủ ESXi của VMWare đang bị khai thác?

Lỗ hổng đang bị khai thác là CVE-2021-21974, cho phép kẻ tấn công thực hiện mã từ xa thông qua việc kích hoạt vấn đề tràn bộ nhớ trong dịch vụ OpenSLP. -

Làm thế nào để bảo vệ tổ chức khỏi cuộc tấn công này?

Các tổ chức nên vá lỗ hổng trên máy ảo hóa ESXi ngay lập tức bằng bản vá đã được phát hành vào tháng 2 năm 2021. -

Có bằng chứng nào cho thấy cuộc tấn công này do một quốc gia thực hiện không?

Hiện tại, không có bằng chứng nào cho thấy cuộc tấn công này do một quốc gia thực hiện. -

Những tổ chức nào đã bị ảnh hưởng bởi cuộc tấn công này?

Các tổ chức tại Ý, Pháp, Mỹ, Đức và Canada đã bị ảnh hưởng bởi cuộc tấn công này. -

Những biến thể mã độc tống tiền nào có thể liên quan đến cuộc tấn công này?

Các biến thể mã độc tống tiền như BlackCat, Agenda và Nokoyawa đang được xem xét liên quan đến cuộc tấn công này. -

Có thể làm gì để giảm thiểu rủi ro từ các cuộc tấn công mã độc tống tiền?

Để giảm thiểu rủi ro, các tổ chức nên thường xuyên cập nhật phần mềm, thực hiện các bản sao lưu dữ liệu và đào tạo nhân viên về an ninh mạng. -

Có nên thử nghiệm trước khi cập nhật phần mềm không?

Có, CERT khuyến cáo nên thực hiện các thử nghiệm trước khi cập nhật phần mềm để đảm bảo tính ổn định và an toàn.

Để biết thêm thông tin về an ninh mạng, hãy truy cập Tạp Chí Mobile. Bạn cũng có thể tìm hiểu thêm về các chủ đề liên quan tại chuyên mục Security.

Các Cuộc Tấn Công Mã Độc Tống Tiền Tiếp Tục Là Mối Đe Dọa Lớn

Khi thời gian trôi qua, ngày càng có nhiều tổ chức trở thành nạn nhân của các cuộc tấn công mã độc tống tiền. Hình thức tội phạm mạng này đã trở nên cực kỳ phổ biến trong giới diễn viên độc hại, với cuộc tấn công toàn cầu này vào VMWare cho thấy hậu quả có thể lan rộng đến mức nào.