Contents

Lỗi Use-After-Free (UAF) là một lỗ hổng bảo mật nghiêm trọng liên quan đến việc sử dụng bộ nhớ, ảnh hưởng đến mọi loại phần mềm từ hệ điều hành đến ứng dụng. Lỗ hổng này xảy ra khi một thành phần của ứng dụng cố gắng truy cập dữ liệu tại một địa chỉ bộ nhớ đã được giải phóng, dẫn đến tên gọi “use-after-free”. Hiểu rõ về lỗi UAF và cách bảo vệ phần mềm khỏi nó là điều cần thiết để đảm bảo an toàn thông tin.

Lỗi Use-After-Free (UAF) Là Gì?

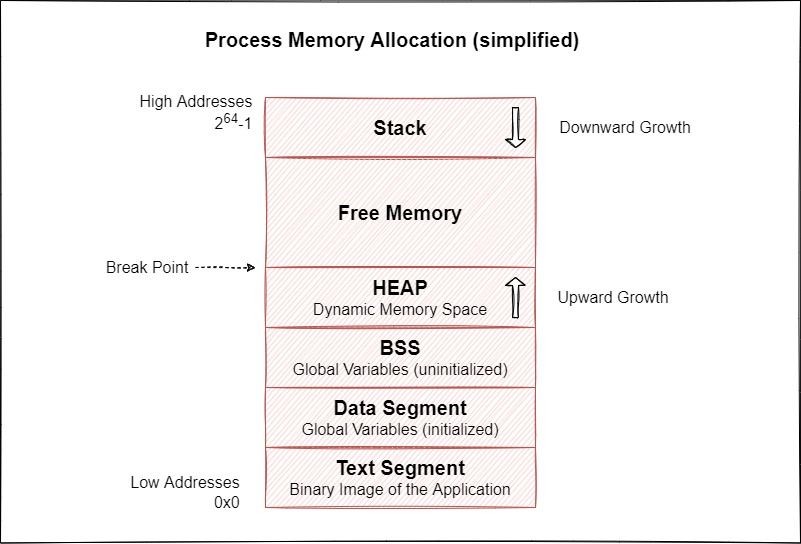

Trước khi đi sâu vào lỗi Use-After-Free, hãy cùng tìm hiểu cơ bản về quản lý bộ nhớ. Khi một chương trình được thực thi, dữ liệu và mã nguồn của nó sẽ được tải vào bộ nhớ. Quản lý bộ nhớ là quá trình quản lý cách lưu trữ (gọi là cấp phát bộ nhớ) và loại bỏ (gọi là giải phóng bộ nhớ) dữ liệu và mã nguồn trong bộ nhớ một cách tối ưu. Hai phân đoạn bộ nhớ chính nơi dữ liệu của chương trình được lưu trữ là stack và heap.

Chương trình có thể được cấp phát không gian bộ nhớ tĩnh trên stack và động trên heap. Lỗi Use-After-Free xảy ra khi lập trình viên không quản lý việc cấp phát và giải phóng bộ nhớ động đúng cách trong chương trình của họ. Điều này có nghĩa là lớp lỗ hổng UAF là một loại khai thác heap. Để hiểu rõ hơn về lỗ hổng này, bạn cần có kiến thức vững chắc về cách con trỏ hoạt động trong lập trình.

Lỗi Use-After-Free, như tên gọi, là một loại lỗ hổng bảo mật bộ nhớ nguyên thủy xảy ra khi một đối tượng đã được giải phóng khỏi bộ nhớ lại được truy cập lại, dẫn đến sự cố, hoặc hậu quả không mong muốn như rò rỉ bộ nhớ, nâng cao quyền (EOP) hoặc thực thi mã tùy ý. Hãy cùng tìm hiểu điều kiện này xảy ra như thế nào và nó được khai thác ra sao.

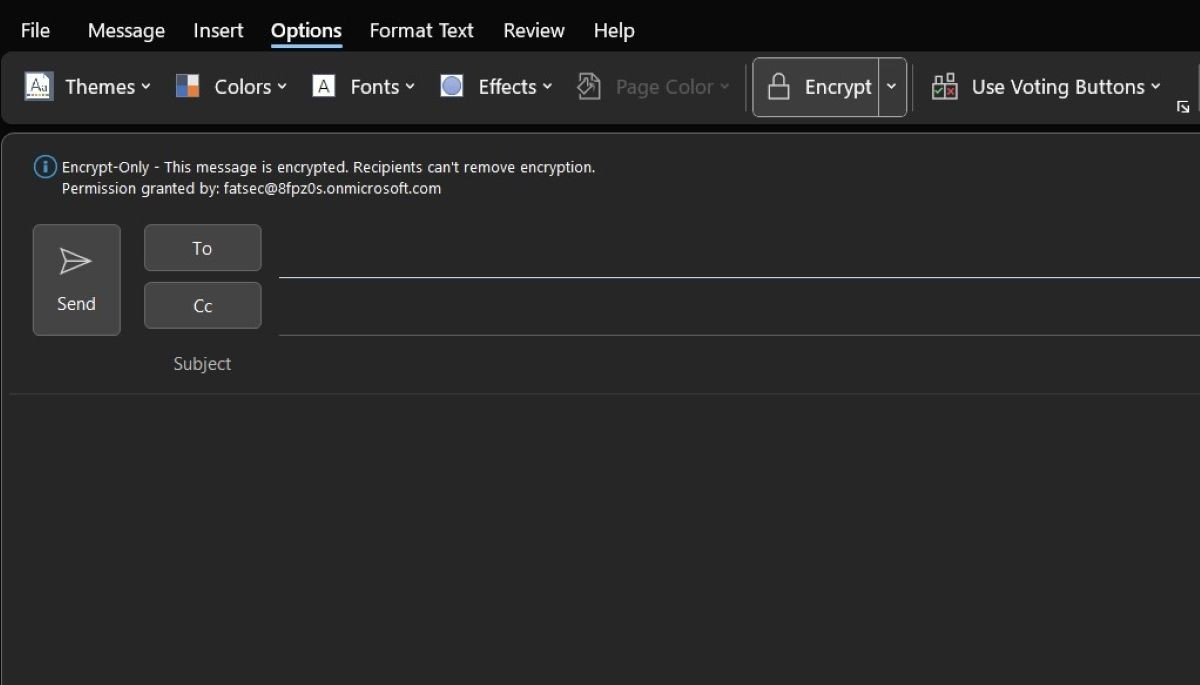

Sơ đồ cấp phát bộ nhớ

Sơ đồ cấp phát bộ nhớ

Lỗi Use-After-Free (UAF) Được Khai Thác Như Thế Nào?

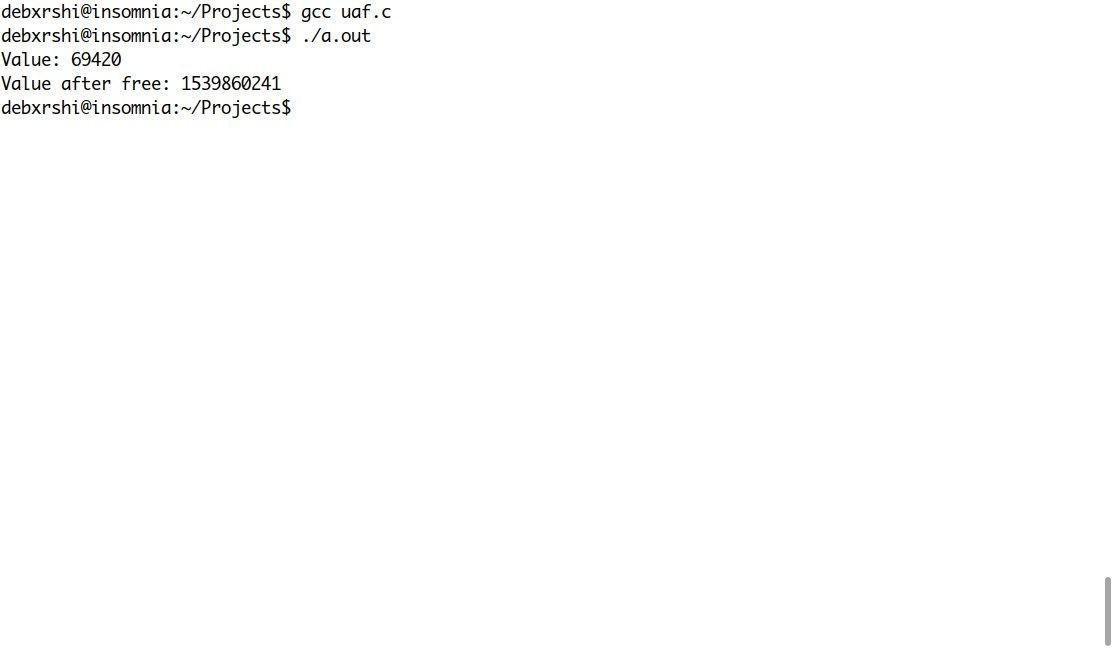

Lỗi Use-After-Free, như tên gợi ý, là một lỗ hổng bảo mật bộ nhớ nguyên thủy xảy ra khi một chương trình tiếp tục truy cập các vị trí bộ nhớ mà nó đã giải phóng. Hãy xem xét một đoạn mã ví dụ:

#include <stdio.h>

#include <stdlib.h>

int main() {

int *MUO = malloc(sizeof(int));

*MUO = 69420;

printf("Value: %dn", *MUO);

free(MUO);

printf("Value?: %dn", *MUO);

return 0;

}Bạn có thể phát hiện ra lỗ hổng không? Như bạn thấy, trong đoạn mã này, con trỏ MUO được giải phóng khỏi bộ nhớ bằng hàm free(), nhưng sau đó nó lại được gọi lại trong dòng tiếp theo bằng hàm printf(). Điều này dẫn đến hành vi không mong muốn của chương trình và tùy thuộc vào vị trí của lỗ hổng trong phần mềm, nó có thể được lợi dụng để nâng cao quyền và rò rỉ bộ nhớ.

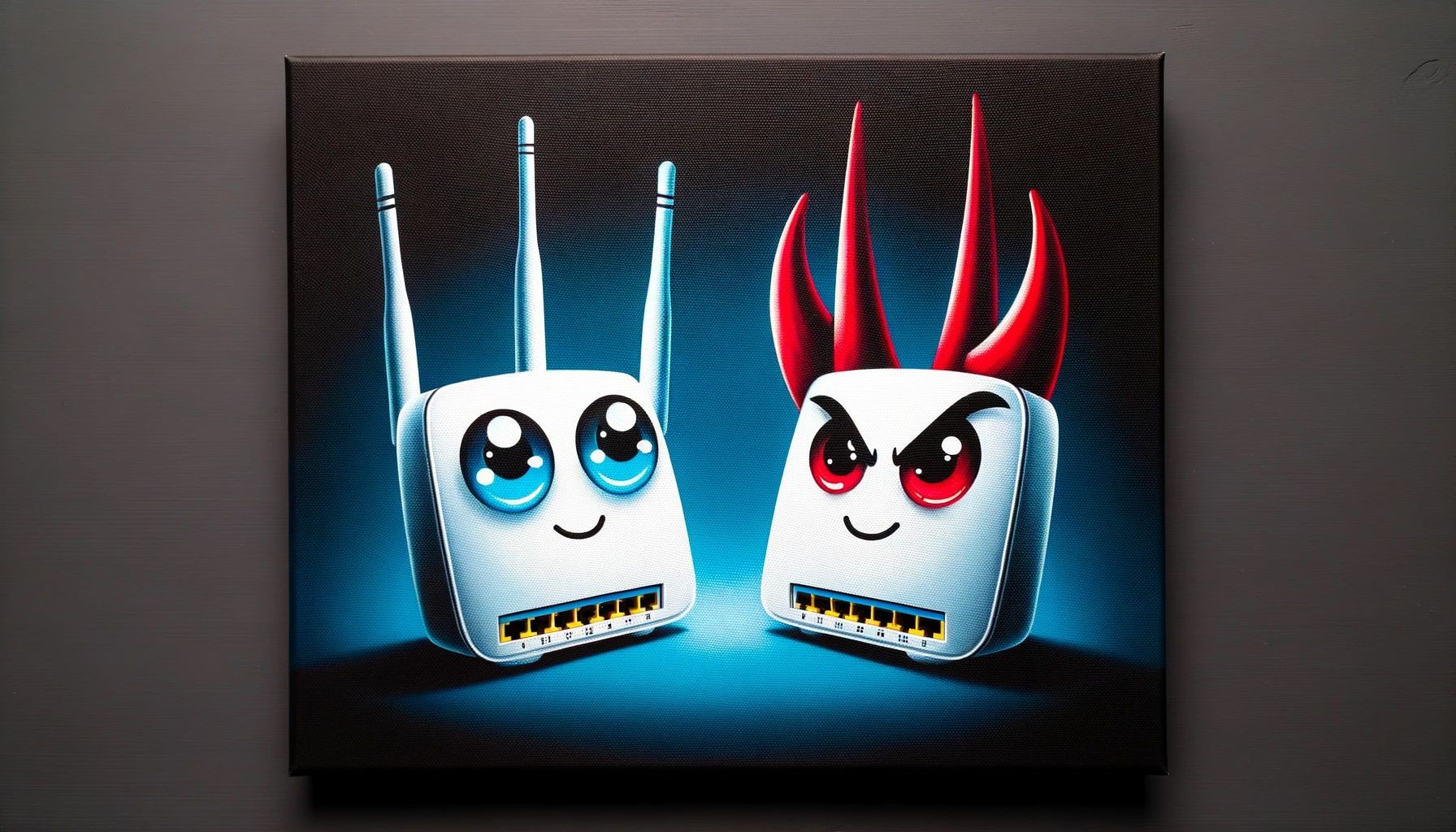

Biểu diễn lỗi UAF

Biểu diễn lỗi UAF

Cách Ngăn Chặn Lỗi Use-After-Free

Lỗi UAF xảy ra do lỗi trong lập trình của ứng dụng. Có một số biện pháp bạn có thể thực hiện để tránh lỗi Use-After-Free trong phần mềm của mình.

Dưới đây là một số thực hành tốt nhất mà bạn có thể áp dụng để giảm thiểu các lỗ hổng bảo mật bộ nhớ trong phần mềm của mình:

- Sử dụng ngôn ngữ lập trình an toàn bộ nhớ như Rust với cơ chế tích hợp để ngăn chặn các lỗ hổng bảo mật bộ nhớ nguyên thủy như UAF, Buffer Overflows, v.v. Nếu bạn sử dụng ngôn ngữ lập trình như C/C++, bạn có khả năng cao sẽ giới thiệu lỗi bộ nhớ trong mã của mình. Vì lý do này, thậm chí các hệ điều hành như Windows và Linux đang dần chuyển sang Rust. Bạn cũng nên cân nhắc học về Rust nếu bạn tạo các chương trình cấp thấp.

- Ngoài việc sử dụng ngôn ngữ an toàn bộ nhớ, bạn nên tuân thủ các thực hành tốt nhất như đặt con trỏ về giá trị NULL sau khi nó được giải phóng để tránh bất kỳ sự giới thiệu nào của lỗi Use-After-Free.

- Bạn cũng có thể triển khai các kỹ thuật như Cấp Phát Một Lần (OTA) để ngăn chặn kẻ tấn công truy cập các đối tượng bộ nhớ đã được giải phóng và Chính Sách Vòng Đời Đối Tượng Nghiêm Ngặt, giúp theo dõi từng đối tượng bộ nhớ được cấp phát và giải phóng. Tuy nhiên, hãy lưu ý rằng các triển khai này có thể tăng chi phí bộ nhớ và hiệu suất.

Ví Dụ Thực Tế Về Lỗi Use-After-Free (UAF)

Lỗi Use-After-Free đã được phát hiện và khai thác trong nhiều tình huống thực tế từ trình duyệt web đến nhân Android và các ứng dụng hàng ngày. Điều này cho thấy nhu cầu về các biện pháp bảo mật chủ động. Một số ví dụ thực tế về UAF bao gồm:

- Trình Duyệt Internet: Lỗ hổng UAF trong trình duyệt web đã được khai thác để thực thi mã tùy ý, xâm phạm quyền riêng tư của người dùng và thực hiện các cuộc tấn công thực thi mã từ xa. Một ví dụ gần đây là CVE-2021-38008, khai thác lỗ hổng UAF trong Google Chrome, cho phép các tác nhân đe dọa thực thi mã tùy ý từ xa trên máy nạn nhân.

- Hệ Điều Hành: Lỗ hổng UAF được tìm thấy trong nhân Windows/Linux/Android đã cho phép kẻ tấn công nâng cao quyền, vượt qua các cơ chế bảo mật và duy trì sự hiện diện. Có rất nhiều lỗ hổng UAF đã được tìm thấy và vẫn đang được tìm thấy trong các nhân hệ điều hành đến ngày nay. Tại thời điểm viết bài này, CVE-2023-3269, một lỗ hổng UAF khác trong nhân Linux dẫn đến nâng cao quyền đã được công khai. CVE-2022-23270 là một ví dụ về lỗ hổng UAF trong nhân Windows.

- Ứng Dụng Phần Mềm: Lỗ hổng UAF trong các ứng dụng phần mềm đã được khai thác để thao túng hành vi của chương trình, dẫn đến tiết lộ thông tin, thực thi mã tùy ý, sự cố chương trình và trong trường hợp xấu nhất, nâng cao quyền. Nhiều ứng dụng phần mềm đã và đang dễ bị tấn công UAF. Các phần mềm này chủ yếu là các chương trình C/C++ được phát triển với các phương pháp quản lý bộ nhớ không hiệu quả và không an toàn.

Để tìm hiểu thêm về các lỗ hổng Use-After-Free trong các ứng dụng thực tế, bạn có thể kiểm tra danh sách chính thức của MITRE CVE và sắp xếp theo từ khóa Use-After-Free.

Cấp Phát Bộ Nhớ Hiệu Quả Giúp Phần Mềm An Toàn Hơn

Cấp phát bộ nhớ tối ưu và được suy nghĩ kỹ lưỡng giúp bảo vệ ứng dụng của bạn khỏi các lỗ hổng bảo mật bộ nhớ nguyên thủy phổ biến.

UAF cùng với Time Of Check Time of Use (TOCTOU), điều kiện đua và Buffer Overflows (BOF) là một số lỗ hổng bộ nhớ được khai thác phổ biến nhất. Tất cả những điều này có thể được tránh bằng cách tìm hiểu cách bộ nhớ của chương trình của bạn được quản lý bởi nền tảng mà nó chạy trên đó. Điều này cung cấp cho bạn sự rõ ràng về cách hệ điều hành cấp phát chương trình của bạn trong bộ nhớ và trang bị cho bạn các công cụ để thiết kế phần mềm cho hiệu suất và bảo mật tối ưu.

Nếu bạn chưa làm, bạn có thể bắt đầu bằng cách hiểu cách quản lý bộ nhớ được thực hiện trên Linux, hệ điều hành máy chủ được sử dụng nhiều nhất trên thế giới.

-

Lỗi Use-After-Free là gì?

Lỗi Use-After-Free là một lỗ hổng bảo mật xảy ra khi một chương trình cố gắng truy cập dữ liệu tại một địa chỉ bộ nhớ đã được giải phóng. -

Lỗi Use-After-Free có thể bị khai thác như thế nào?

Lỗi UAF có thể bị khai thác để thực thi mã tùy ý, nâng cao quyền hoặc gây ra sự cố chương trình bằng cách truy cập vào bộ nhớ đã được giải phóng. -

Cách ngăn chặn lỗi Use-After-Free là gì?

Cách ngăn chặn lỗi UAF bao gồm sử dụng ngôn ngữ lập trình an toàn bộ nhớ, đặt con trỏ về giá trị NULL sau khi giải phóng và triển khai các kỹ thuật như Cấp Phát Một Lần (OTA). -

Lỗi Use-After-Free có ảnh hưởng đến hệ điều hành không?

Có, lỗi UAF có thể ảnh hưởng đến hệ điều hành như Windows, Linux và Android, dẫn đến các vấn đề như nâng cao quyền và rò rỉ bộ nhớ. -

Tại sao cần hiểu về quản lý bộ nhớ để ngăn chặn lỗi UAF?

Hiểu về quản lý bộ nhớ giúp bạn biết cách hệ điều hành cấp phát bộ nhớ cho chương trình của bạn, từ đó thiết kế phần mềm an toàn hơn và tránh các lỗ hổng như UAF. -

Có thể tìm thông tin về các lỗ hổng Use-After-Free ở đâu?

Bạn có thể tìm thông tin về các lỗ hổng UAF trên trang web chính thức của MITRE CVE, sắp xếp theo từ khóa Use-After-Free. -

Ngôn ngữ lập trình nào an toàn bộ nhớ hơn để tránh lỗi UAF?

Ngôn ngữ lập trình như Rust được coi là an toàn bộ nhớ hơn so với C/C++, giúp ngăn chặn các lỗ hổng như UAF và Buffer Overflows.

Kết Luận

Lỗi Use-After-Free là một lỗ hổng bảo mật bộ nhớ nguyên thủy nhưng có thể gây ra những hậu quả nghiêm trọng cho phần mềm. Việc hiểu rõ về lỗi này và áp dụng các biện pháp phòng ngừa là điều cần thiết để bảo vệ phần mềm của bạn khỏi các cuộc tấn công tiềm tàng. Sử dụng ngôn ngữ lập trình an toàn bộ nhớ, tuân thủ các thực hành tốt nhất và theo dõi các lỗ hổng bảo mật mới là những bước quan trọng để đảm bảo an toàn thông tin.

Để biết thêm thông tin chi tiết về các biện pháp bảo mật khác, hãy truy cập Tạp Chí Mobile và khám phá thêm các bài viết hữu ích tại chuyên mục Security.