Contents

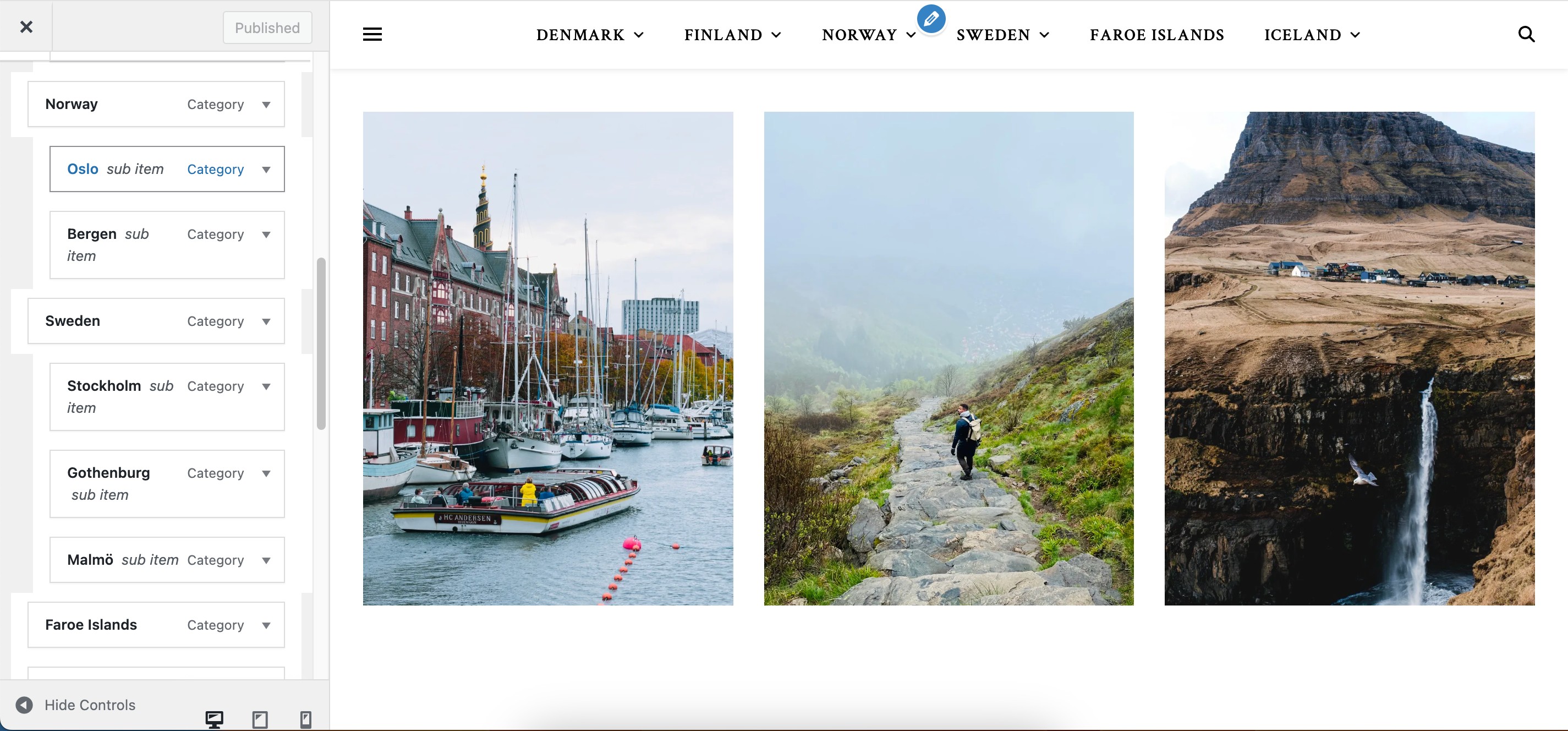

Trong thế giới công nghệ, mọi chương trình máy tính đều dựa vào mã nguồn để hoạt động. Tuy nhiên, những lỗi trong mã nguồn có thể dẫn đến các lỗ hổng phần mềm nghiêm trọng, gây ra hậu quả nghiêm trọng và hoảng loạn trên toàn cầu. Vậy, những lỗ hổng phần mềm nào là nguy hiểm nhất và có tác động lớn nhất?

1. Log4Shell

Log4Shell là lỗ hổng phần mềm tồn tại trong Apache Log4j, một framework ghi log Java phổ biến được hàng triệu người dùng trên toàn thế giới sử dụng.

Vào tháng 11 năm 2021, một lỗi mã nguồn quan trọng đã được Chen Zhaojun, thành viên của đội ngũ bảo mật Alibaba Cloud, phát hiện. Zhaojun lần đầu tiên nhận thấy lỗi này trong các máy chủ Minecraft.

Lỗi này được đặt tên chính thức là CVE-2021-44228 và được biết đến với tên Log4Shell.

Log4Shell là một lỗ hổng bảo mật zero-day, nghĩa là nó đã bị khai thác bởi các diễn viên độc hại trước khi được các chuyên gia bảo mật phát hiện, cho phép họ thực thi mã từ xa. Qua đó, tin tặc có thể cài đặt mã độc vào Log4j, khiến việc đánh cắp dữ liệu, gián điệp và lan truyền phần mềm độc hại trở nên khả thi.

Mặc dù một bản vá cho lỗ hổng Log4Shell đã được phát hành không lâu sau khi phát hiện, lỗ hổng bảo mật này vẫn chưa hoàn toàn biến mất.

Các tội phạm mạng vẫn đang sử dụng Log4Shell trong các cuộc tấn công của họ cho đến ngày nay, mặc dù bản vá đã giảm đáng kể mức độ đe dọa. Theo Rezilion, có đến 26% các máy chủ Minecraft công cộng vẫn còn dễ bị tấn công bởi Log4Shell.

Nếu một công ty hoặc cá nhân không cập nhật phần mềm của mình, lỗ hổng Log4Shell có thể vẫn tồn tại, tạo ra cánh cửa mở cho các cuộc tấn công.

2. EternalBlue

Hình ảnh về màu xanh đậm

Hình ảnh về màu xanh đậm

EternalBlue, được biết đến chính thức là MS17-010, là một lỗ hổng phần mềm bắt đầu gây chấn động từ tháng 4 năm 2017. Điều đáng ngạc nhiên về lỗ hổng này là nó được phát triển một phần bởi NSA, một cơ quan tình báo lớn của Mỹ nổi tiếng với việc hỗ trợ Bộ Quốc phòng Mỹ trong các vấn đề quân sự.

NSA đã phát hiện ra lỗ hổng EternalBlue trong Microsoft, nhưng phải mất đến năm năm sau Microsoft mới biết về lỗi này. EternalBlue được NSA phát triển như một vũ khí mạng tiềm năng, và phải đợi đến khi một cuộc tấn công mạng xảy ra, thế giới mới biết về điều này.

Năm 2017, một nhóm hacker có tên Shadow Brokers đã tiết lộ sự tồn tại của EternalBlue sau khi xâm nhập số hóa vào NSA. Hóa ra, lỗ hổng này đã cung cấp cho NSA quyền truy cập bí mật vào một loạt thiết bị dựa trên Windows, bao gồm cả những thiết bị chạy Windows 7, Windows 8, và Windows Vista thường bị chỉ trích. Nói cách khác, NSA có thể truy cập vào hàng triệu thiết bị mà không cần người dùng biết.

Mặc dù có bản vá cho EternalBlue, nhưng việc Microsoft và công chúng không nhận thức được lỗ hổng này đã khiến các thiết bị dễ bị tấn công trong nhiều năm.

3. Heartbleed

Lỗ hổng bảo mật Heartbleed được phát hiện chính thức vào năm 2014, mặc dù nó đã tồn tại trong thư viện mã nguồn OpenSSL trong hai năm trước đó. Một số phiên bản cũ của thư viện OpenSSL chứa Heartbleed, và lỗ hổng này được coi là nghiêm trọng khi được phát hiện.

Được biết đến chính thức là CVE-2014-0160, Heartbleed là một vấn đề đáng lo ngại do vị trí của nó trong OpenSSL. Vì OpenSSL được sử dụng như một lớp mã hóa SSL giữa cơ sở dữ liệu của trang web và người dùng cuối, rất nhiều dữ liệu nhạy cảm có thể bị truy cập qua lỗ hổng Heartbleed.

Nhưng trong quá trình giao tiếp này, có một kết nối khác không được mã hóa, một loại lớp nền tảng đảm bảo rằng cả hai máy tính trong cuộc trò chuyện đều hoạt động.

Hacker đã tìm ra cách khai thác đường truyền không mã hóa này để lấy cắp dữ liệu nhạy cảm từ máy tính đã được bảo mật trước đó. Về cơ bản, kẻ tấn công sẽ gửi hàng loạt yêu cầu để hy vọng nhận lại được một số thông tin quan trọng.

Heartbleed đã được vá trong cùng tháng với việc phát hiện chính thức, nhưng các phiên bản cũ của OpenSSL vẫn có thể bị ảnh hưởng bởi lỗ hổng này.

4. Double Kill

Hình ảnh về mã nguồn màu xanh và tím

Hình ảnh về mã nguồn màu xanh và tím

Double Kill (hoặc CVE-2018-8174) là một lỗ hổng zero-day nghiêm trọng đã đe dọa các hệ thống Windows. Được phát hiện vào năm 2018, lỗ hổng này đã gây chấn động trong cộng đồng bảo mật do sự hiện diện của nó trong tất cả các hệ điều hành Windows từ phiên bản 7 trở đi.

Double Kill tồn tại trong trình duyệt Internet Explorer của Windows và khai thác lỗi trong VB script. Phương pháp tấn công liên quan đến việc sử dụng một trang web Internet Explorer độc hại chứa mã cần thiết để lợi dụng lỗ hổng.

Double Kill có khả năng cấp cho kẻ tấn công quyền truy cập hệ thống tương tự như người dùng gốc nếu được khai thác đúng cách. Trong một số trường hợp, kẻ tấn công thậm chí có thể kiểm soát hoàn toàn thiết bị Windows của người dùng.

Vào tháng 5 năm 2018, Windows đã phát hành bản vá cho Double Kill.

5. CVE-2022-0609

CVE-2022-0609 là một lỗ hổng phần mềm nghiêm trọng được phát hiện vào năm 2022. Lỗi này trong Chrome đã được xác định là một lỗ hổng zero-day và đã bị khai thác bởi các kẻ tấn công trong thực tế.

Lỗ hổng này có thể ảnh hưởng đến tất cả người dùng Chrome, đó là lý do tại sao mức độ nghiêm trọng của nó rất cao. CVE-2022-0609 được biết đến như một lỗi sử dụng sau khi giải phóng, có khả năng thay đổi dữ liệu và thực thi mã từ xa.

Google đã nhanh chóng phát hành bản vá cho CVE-2022-0609 trong một bản cập nhật trình duyệt Chrome.

6. BlueKeep

Vào tháng 5 năm 2019, một lỗ hổng phần mềm quan trọng được biết đến với tên BlueKeep đã được phát hiện bởi chuyên gia bảo mật Kevin Beaumont. Lỗ hổng này có thể được tìm thấy trong Giao thức Máy tính Từ xa của Microsoft, được sử dụng để chẩn đoán sự cố hệ thống từ xa, cũng như cung cấp quyền truy cập từ xa cho người dùng từ một thiết bị khác.

Được biết đến chính thức là CVE-2019-0708, BlueKeep là một lỗ hổng thực thi mã từ xa, có nghĩa là nó có thể được sử dụng để thực thi mã từ xa trên thiết bị mục tiêu. Các bằng chứng khái niệm do Microsoft phát triển đã cho thấy rằng các máy tính bị nhắm đến có thể bị xâm nhập và kiểm soát bởi kẻ tấn công trong vòng chưa đầy một phút, nhấn mạnh mức độ nghiêm trọng của lỗ hổng.

Khi một thiết bị bị truy cập, kẻ tấn công có thể thực thi mã từ xa trên máy tính của người dùng.

Điểm tích cực của BlueKeep là nó chỉ ảnh hưởng đến các phiên bản Windows cũ, bao gồm:

- Windows Vista.

- Windows XP.

- Windows Server 2003.

- Windows Server 2008.

- Windows Server 2008 R2.

- Windows 7.

Nếu thiết bị của bạn đang chạy trên bất kỳ hệ điều hành Windows nào mới hơn những phiên bản trên, bạn có thể không cần lo lắng về BlueKeep.

Chúng ta phụ thuộc rất nhiều vào phần mềm, vì vậy việc xuất hiện các lỗi và khuyết điểm là điều tự nhiên. Tuy nhiên, một số lỗi mã nguồn này có thể dẫn đến các lỗ hổng bảo mật dễ bị khai thác, đặt cả nhà cung cấp và người dùng vào tình trạng nguy hiểm.

FAQ

1. Log4Shell là gì?

Log4Shell là một lỗ hổng bảo mật zero-day trong Apache Log4j, cho phép kẻ tấn công thực thi mã từ xa và cài đặt mã độc vào hệ thống.

2. EternalBlue được phát triển bởi ai?

EternalBlue được phát triển một phần bởi NSA, cơ quan tình báo của Mỹ, và sau đó bị rò rỉ bởi nhóm hacker Shadow Brokers.

3. Heartbleed ảnh hưởng đến thư viện nào?

Heartbleed ảnh hưởng đến thư viện mã nguồn OpenSSL, gây ra nguy cơ lộ dữ liệu nhạy cảm.

4. Double Kill tồn tại trong hệ điều hành nào?

Double Kill tồn tại trong tất cả các hệ điều hành Windows từ phiên bản 7 trở đi, khai thác lỗi trong VB script của Internet Explorer.

5. CVE-2022-0609 ảnh hưởng đến trình duyệt nào?

CVE-2022-0609 ảnh hưởng đến trình duyệt Chrome, là một lỗ hổng zero-day có khả năng thay đổi dữ liệu và thực thi mã từ xa.

6. BlueKeep ảnh hưởng đến phiên bản Windows nào?

BlueKeep chỉ ảnh hưởng đến các phiên bản Windows cũ như Windows Vista, XP, và các phiên bản Server từ 2003 đến 2008 R2.

7. ZeroLogon có thể làm gì?

ZeroLogon có thể thay đổi chi tiết tài khoản nhạy cảm, bao gồm mật khẩu, và khai thác phương pháp xác thực để truy cập các tài khoản mà không cần xác minh danh tính.

Tạp Chí Mobile luôn cập nhật những thông tin mới nhất về công nghệ và bảo mật. Để biết thêm thông tin về các lỗ hổng phần mềm khác, hãy truy cập Tech.

7. ZeroLogon

ZeroLogon, hoặc CVE-2020-1472 như được biết đến chính thức, là một lỗ hổng bảo mật phần mềm của Microsoft được phát hiện vào tháng 8 năm 2020. Hệ thống đánh giá mức độ nghiêm trọng của lỗ hổng phổ biến (CVSS) đã đánh giá lỗ hổng này ở mức 10 trên 10, khiến nó trở nên cực kỳ nguy hiểm.

Lỗ hổng này có thể khai thác tài nguyên Active Directory thường tồn tại trên các máy chủ doanh nghiệp Windows. Chính thức, đây được gọi là Giao thức Từ xa Netlogon của Active Directory.

ZeroLogon đặt người dùng vào nguy cơ vì nó có khả năng thay đổi chi tiết tài khoản nhạy cảm, bao gồm cả mật khẩu. Lỗ hổng khai thác phương pháp xác thực để truy cập các tài khoản mà không cần xác minh danh tính.

Trong cùng tháng với việc phát hiện, Microsoft đã phát hành hai bản vá cho ZeroLogon.