Contents

Trong thế giới công nghệ ngày nay, các cuộc tấn công mạng luôn là mối đe dọa lớn đối với an ninh mạng. Một trong những phương pháp tấn công phổ biến là Smurf Attack, một loại tấn công từ chối dịch vụ phân tán (DDoS) sử dụng giao thức ICMP để gây ra sự quá tải cho hệ thống mục tiêu. Bài viết này sẽ giúp bạn hiểu rõ hơn về Smurf Attack, lịch sử của nó, cách thức hoạt động và các biện pháp phòng chống hiệu quả.

Smurf Attack là gì?

Smurf Attack là một loại tấn công từ chối dịch vụ phân tán (DDoS) diễn ra trên lớp mạng, sử dụng các yêu cầu echo của giao thức Internet Control Message Protocol (ICMP) để làm quá tải máy chủ mục tiêu. Các yêu cầu ICMP này sẽ làm cho máy chủ không thể xử lý hết lưu lượng truy cập đến, khiến nó trở nên không hoạt động. Tin tặc thực hiện Smurf Attack bằng cách sử dụng phần mềm độc hại có tên “DDOS.Smurf”.

Lịch sử của Smurf Attack

Người đeo mặt nạ ngồi trước màn hình máy tính

Người đeo mặt nạ ngồi trước màn hình máy tính

Cuộc tấn công Smurf đầu tiên được thực hiện vào năm 1998 tại Đại học Minnesota. Mã tấn công được viết bởi hacker nổi tiếng Dan Moschuk. Cuộc tấn công này kéo dài hơn một giờ và ảnh hưởng đến Minnesota Regional Network (nhà cung cấp dịch vụ internet của bang) cùng nhiều doanh nghiệp lớn nhỏ và hầu hết khách hàng của MRNet.

Yêu cầu Echo ICMP là gì?

Smurf Attack dựa vào yêu cầu echo của giao thức Internet Control Message Protocol (ICMP), vậy điều này có nghĩa là gì? Yêu cầu ICMP là một loại thông điệp được gửi từ thiết bị này đến thiết bị khác trên mạng để kiểm tra kết nối của thiết bị nhận và xác định xem nó có đang hoạt động và phản hồi hay không. Nó còn được gọi là yêu cầu ping, do lệnh thường được sử dụng để khởi tạo nó.

Khi yêu cầu echo ICMP được gửi đi, một thiết bị sẽ gửi một gói tin đến thiết bị nhận chứa thông điệp yêu cầu echo ICMP. Nếu thiết bị nhận đang hoạt động, nó sẽ phản hồi bằng cách gửi lại thông điệp trả lời echo ICMP cho thiết bị gửi, cho biết rằng nó đang hoạt động và phản hồi.

Yêu cầu và phản hồi echo ICMP thường được các quản trị viên mạng sử dụng để khắc phục sự cố kết nối mạng và chẩn đoán vấn đề. Tuy nhiên, chúng cũng có thể bị kẻ tấn công sử dụng để dò quét và quét mạng tìm kiếm các thiết bị dễ bị tấn công hoặc để khởi động các cuộc tấn công DoS như ping flood hoặc Smurf Attack.

Smurf Attack hoạt động như thế nào?

Smurf Attack sử dụng nhiều gói tin/echo ICMP để tạo ra cuộc tấn công từ chối dịch vụ trên hệ thống. Smurf Attack có thể nghe giống như ping flood, nhưng nó còn nguy hiểm hơn.

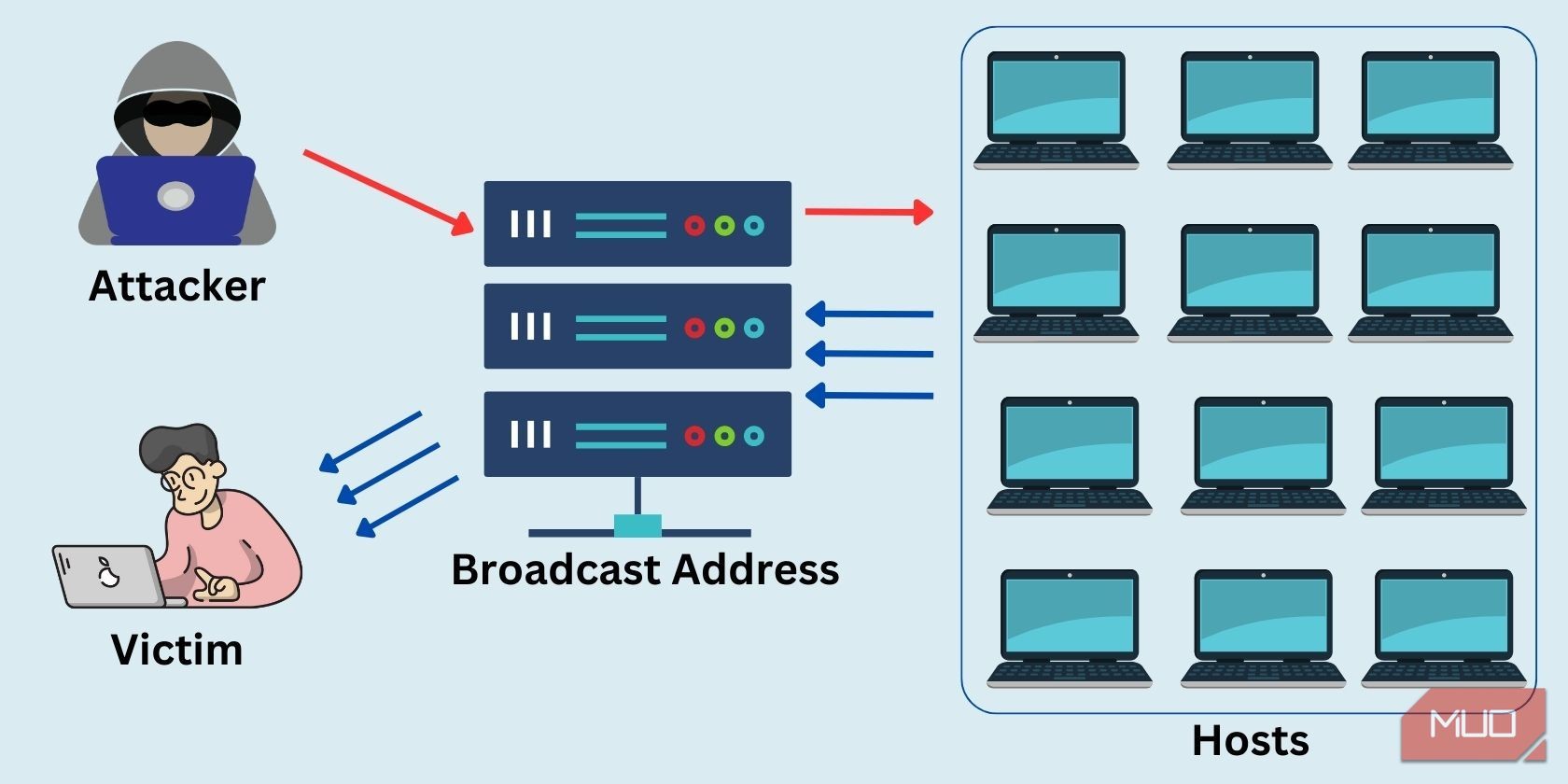

Hình ảnh mô tả cách tin tặc thực hiện Smurf Attack

Hình ảnh mô tả cách tin tặc thực hiện Smurf Attack

Sự khác biệt giữa Smurf Attack và ping flood là Smurf Attack sử dụng kỹ thuật khuếch đại để tăng lưu lượng truy cập nhắm vào nạn nhân, đồng thời làm cho việc phát hiện nguồn gốc tấn công trở nên khó khăn hơn.

Trong Smurf Attack, tội phạm mạng gửi nhiều yêu cầu echo ICMP đến địa chỉ broadcast của mạng, với địa chỉ IP nguồn giả mạo trùng với địa chỉ của nạn nhân. Địa chỉ broadcast của mạng là một địa chỉ đặc biệt được sử dụng để gửi thông điệp đến tất cả các host trên mạng đó.

Khi các yêu cầu này được phát sóng, tất cả các host trên mạng sẽ nhận được yêu cầu và phản hồi lại với các thông điệp trả lời echo ICMP, sau đó được gửi lại đến địa chỉ IP của nạn nhân.

Vì địa chỉ IP nguồn của các yêu cầu echo ICMP ban đầu được giả mạo để trùng với địa chỉ IP của nạn nhân, tất cả các thông điệp trả lời echo ICMP được tạo ra bởi các host trên mạng sẽ được gửi đến nạn nhân. Điều này gây ra hiệu ứng khuếch đại, nơi lượng lưu lượng truy cập nhắm vào nạn nhân lớn hơn nhiều so với lượng lưu lượng ban đầu được gửi bởi kẻ tấn công.

Vì vậy, nếu kẻ tấn công gửi 100 yêu cầu echo ICMP đến các địa chỉ broadcast chứa 100 host mỗi cái, địa chỉ IP của nạn nhân sẽ nhận được 10.000 thông điệp trả lời echo ICMP. Hiệu ứng khuếch đại này làm cho Smurf Attack đặc biệt hiệu quả và nguy hiểm, vì chúng có thể làm quá tải mạng hoặc máy chủ của nạn nhân với một lượng lưu lượng tương đối nhỏ từ kẻ tấn công.

Cách phòng chống Smurf Attack

Hình ảnh minh họa về Smurf Gaming

Hình ảnh minh họa về Smurf Gaming

Để ngăn chặn và bảo vệ khỏi Smurf Attack, điều quan trọng là sử dụng các chiến lược hiệu quả để giám sát lưu lượng truy cập trên mạng của bạn; điều này sẽ giúp bạn phát hiện và kiểm soát các hành vi độc hại trước khi chúng bắt đầu. Một số biện pháp phòng ngừa khác đối với Smurf Attack bao gồm:

- Tắt các broadcast chỉ đạo IP trên tất cả các bộ định tuyến mạng. Điều này ngăn chặn kẻ tấn công sử dụng nó để khuếch đại các cuộc tấn công của họ.

- Cấu hình các thiết bị mạng để hạn chế hoặc không cho phép lưu lượng ICMP nói chung.

- Cấu hình lại tường lửa để không cho phép các ping không xuất phát từ mạng của bạn.

- Sử dụng phần mềm chống malware và phần mềm phát hiện xâm nhập.

Nếu bạn truy cập vào một trang web và nó không tải đúng cách, có thể nó đang bị tấn công DDoS. Hoặc có thể là do bảo trì định kỳ. Thực tế, có thể có nhiều lý do khiến một trang web không hoạt động đúng cách, vì vậy hãy kiên nhẫn, quay lại sau và có thể kiểm tra mạng xã hội để xem có thông báo gì về thời gian ngừng hoạt động hay không.

Tăng cường tư thế bảo mật của tổ chức

Để ngăn chặn các cuộc tấn công mạng như Smurf Attack, điều quan trọng là bạn phải thực hiện các đánh giá và đánh giá định kỳ về tư thế bảo mật của doanh nghiệp. Điều này giúp xác định các điểm yếu trong hệ thống của bạn, và từ đó củng cố chúng bằng cách khắc phục và cải thiện bảo mật của bạn. Cũng cần thiết để triển khai các kế hoạch phản ứng sự cố chủ động trong trường hợp xảy ra cuộc tấn công mạng.

Bằng cách ưu tiên bảo mật mạng và liên tục cải thiện các biện pháp bảo mật, bạn có thể bảo vệ tốt hơn dữ liệu và hệ thống nhạy cảm của tổ chức.

Kết luận

Smurf Attack là một mối đe dọa nghiêm trọng đối với an ninh mạng, nhưng với hiểu biết đúng đắn và các biện pháp phòng chống phù hợp, bạn có thể giảm thiểu rủi ro và bảo vệ hệ thống của mình. Hãy luôn cập nhật các biện pháp bảo mật mới nhất và thực hiện các đánh giá định kỳ để đảm bảo an toàn cho tổ chức của bạn.

-

Smurf Attack là gì?

Smurf Attack là một loại tấn công từ chối dịch vụ phân tán (DDoS) sử dụng các yêu cầu echo của giao thức ICMP để làm quá tải máy chủ mục tiêu. -

Lịch sử của Smurf Attack?

Cuộc tấn công Smurf đầu tiên được thực hiện vào năm 1998 tại Đại học Minnesota bởi hacker Dan Moschuk. -

Yêu cầu Echo ICMP là gì?

Yêu cầu Echo ICMP là một loại thông điệp được gửi để kiểm tra kết nối và phản hồi của thiết bị trên mạng. -

Smurf Attack hoạt động như thế nào?

Smurf Attack sử dụng các yêu cầu echo ICMP gửi đến địa chỉ broadcast của mạng với địa chỉ IP nguồn giả mạo, gây ra hiệu ứng khuếch đại lưu lượng truy cập đến nạn nhân. -

Cách phòng chống Smurf Attack?

Các biện pháp phòng chống bao gồm tắt các broadcast chỉ đạo IP, hạn chế lưu lượng ICMP, cấu hình tường lửa và sử dụng phần mềm chống malware và phát hiện xâm nhập. -

Tại sao cần đánh giá định kỳ tư thế bảo mật?

Đánh giá định kỳ giúp xác định và khắc phục các điểm yếu trong hệ thống, từ đó tăng cường bảo mật. -

Làm gì khi trang web không tải đúng cách?

Kiểm tra xem trang web có thể đang bị tấn công DDoS hoặc đang bảo trì, kiên nhẫn và quay lại sau, hoặc kiểm tra mạng xã hội để biết thông báo về thời gian ngừng hoạt động.

Tài liệu tham khảo

- DDoS vs DoS

- Internet Control Message Protocol (ICMP)

- How to Detect ICMP Flood Attack

- What Are Intrusion Detection Systems?